Veja todos os requisitos, detalhes e passos para configurar um hotspot para o seu negócio usando o firewall FortiGate da Fortinet e a solução WiFire.

Está diante da missão de configurar um Hotspot Social para a sua empresa e tem como recurso o firewall FortiGate da Fortinet?

Então você precisa saber que este é um dos modelos de roteadores homologados do nosso gerenciador de hotspot, o WiFire. E que, com esse recurso integrado, você poderá realizar essa configuração de rede com muito mais facilidade e ainda contar com recursos valiosos para geri-la.

Acompanhe a leitura e confira o passo a passo completo para configurar o seu Hotspot usando o firewall FortiGate e o WiFire!

Requisitos para configurar Hotspot no firewall FortiGate

- Conexão à internet;

- Computador ou dispositivo móvel para acessar as configurações;

- Roteador com sistema operacional a partir das versões FortiOS 6.0.8 build03003 (GA) – v6.4.4 build1803 (GA);

- Acesso administrativo à controladora;

- Licença WiFire ativa;

- Número serial do Fortigate (formato: FG100ETK12345678);

- Endereço MAC address da interface que vai rodar o Hotspot;

Com esses recursos e últimos dados em mãos, entre em contato com o Suporte Técnico do WiFire e solicite o cadastro do roteador. O equipamento deve ser o mesmo vinculado ao cadastro do seu estabelecimento em nosso sistema.

A partir desse cadastro, nosso time também irá te fornecer uma série de informações que você utilizará durante as etapas de configuração. Portanto, é importante também tê-las à mão antes de partir para o passo a passo descrito a seguir.

Tudo providenciado e no jeito por aí? Então, vamos configurar o seu hotspot com o firewall FortiGate!

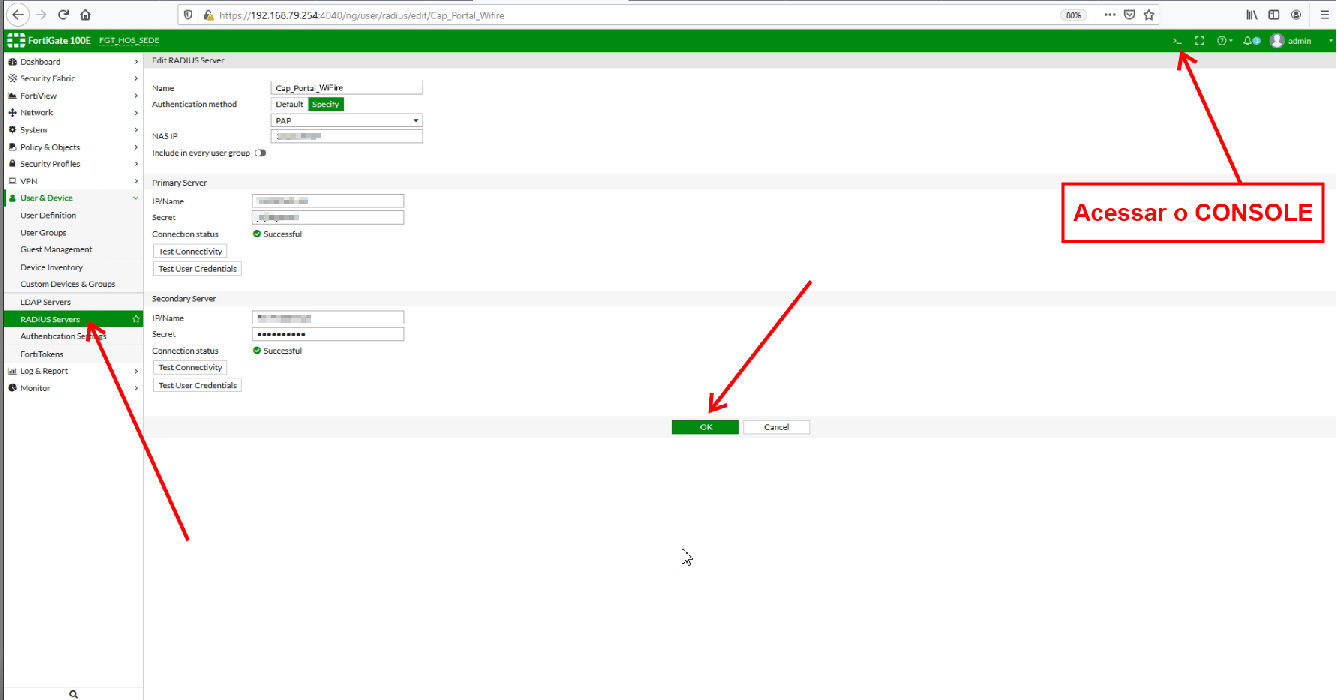

Passo 1: Configurar o Radius Server no firewall FortiGate

Comece acessando a sua controladora FortiGate para dar início à configuração. O primeiro passo é adicionar nosso servidor de autenticação RADIUS. Para isso:

1. No menu lateral esquerdo, busque e acesse as opções “User & Device > RADIUS Server”

2. Clique em “New” para criar um novo RADIUS Server;

3. Preencha os campos de cadastro com os dados indicados abaixo:

- Name: WiFire (este campo deve OBRIGATORIAMENTE conter a palavra ‘WiFire’, com exatamente essa grafia e sintaxe de letras maiúsculas e minúsculas, devido ao rastreamento de logs)

- Authentication method: Selecione a opção “Specify” e a opção “PAP” no ComboBox logo abaixo

- NAS IP: Insira o IP do cadastro do FortiGate no sistema do WiFire (informação fornecida pelo Suporte Técnico WiFire)

- Include in every user group: Deixe essa opção desmarcada

- Nas seções “Primary Server” e “Secondary Server”, preencha os campos “IP/Name” e “Secret” com as informações fornecidas pelo Suporte Técnico WiFire

4. Clique em “OK” para salvar;

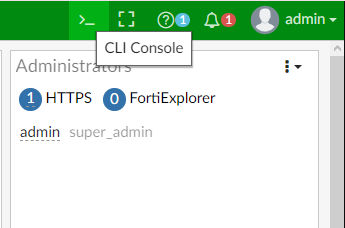

5. Em seguida, clique no botão “CLI Console”, o primeiro ícone da aba verde no canto superior direito;

6. Configure e execute os seguintes comandos:

- config user radius

- edit “informe o nome do Radius criado anteriormente”

- set radius-port 18120

- config accounting-server

- edit 1

- set status enable

- set server [informação fornecida pelo Suporte Técnico WiFire]

- set secret [informação fornecida pelo Suporte Técnico WiFire]

- set port 18130

- end

- set acct-interim-interval 600

- next

- end

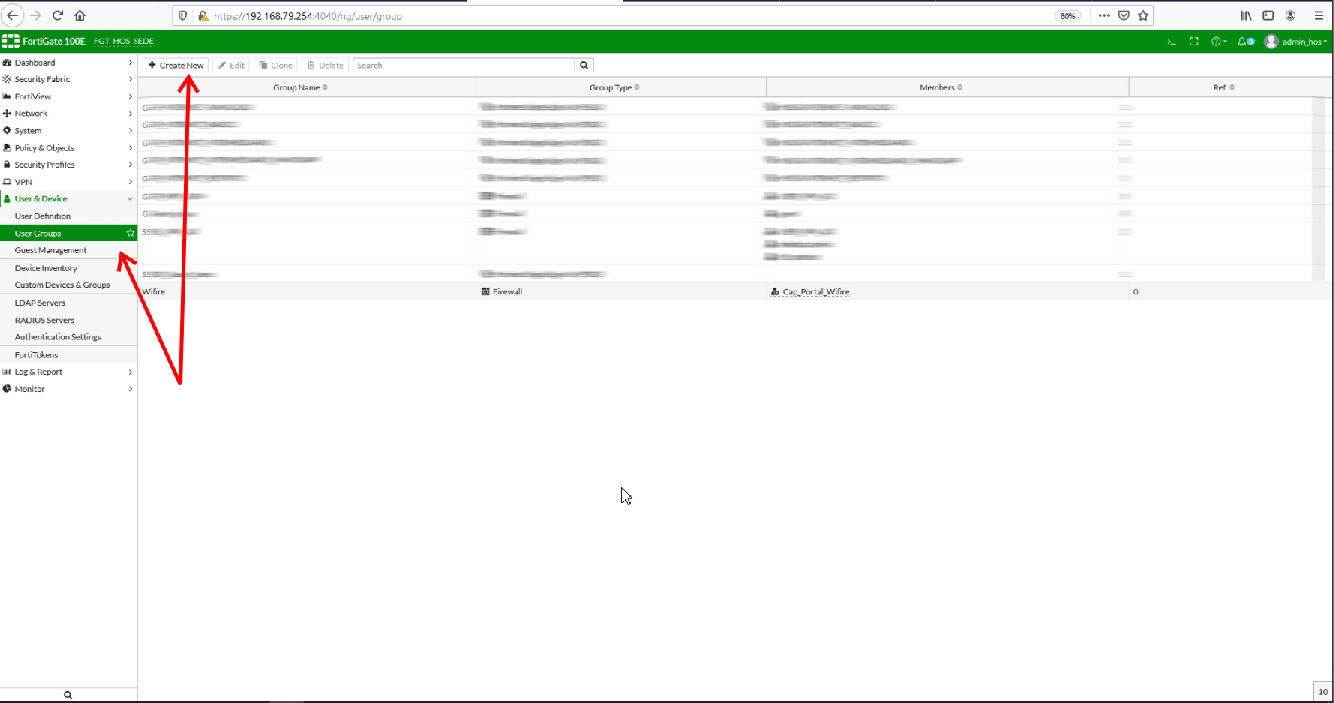

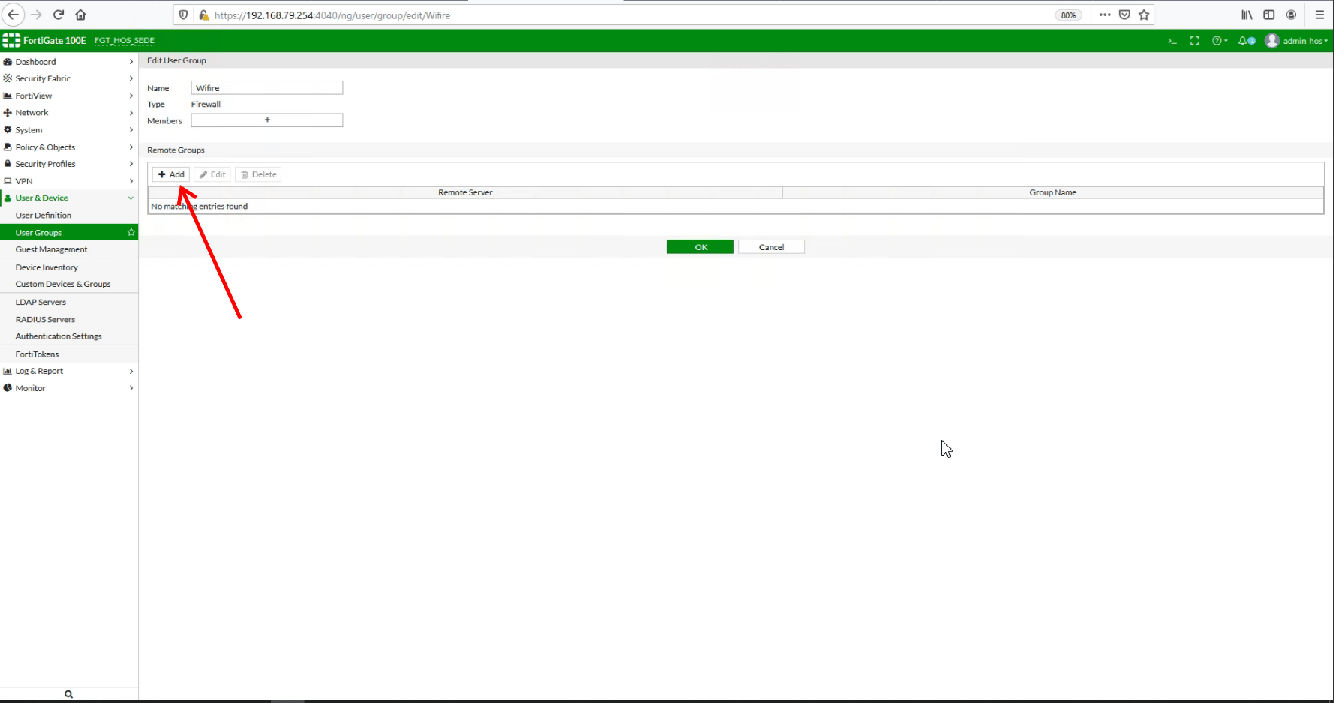

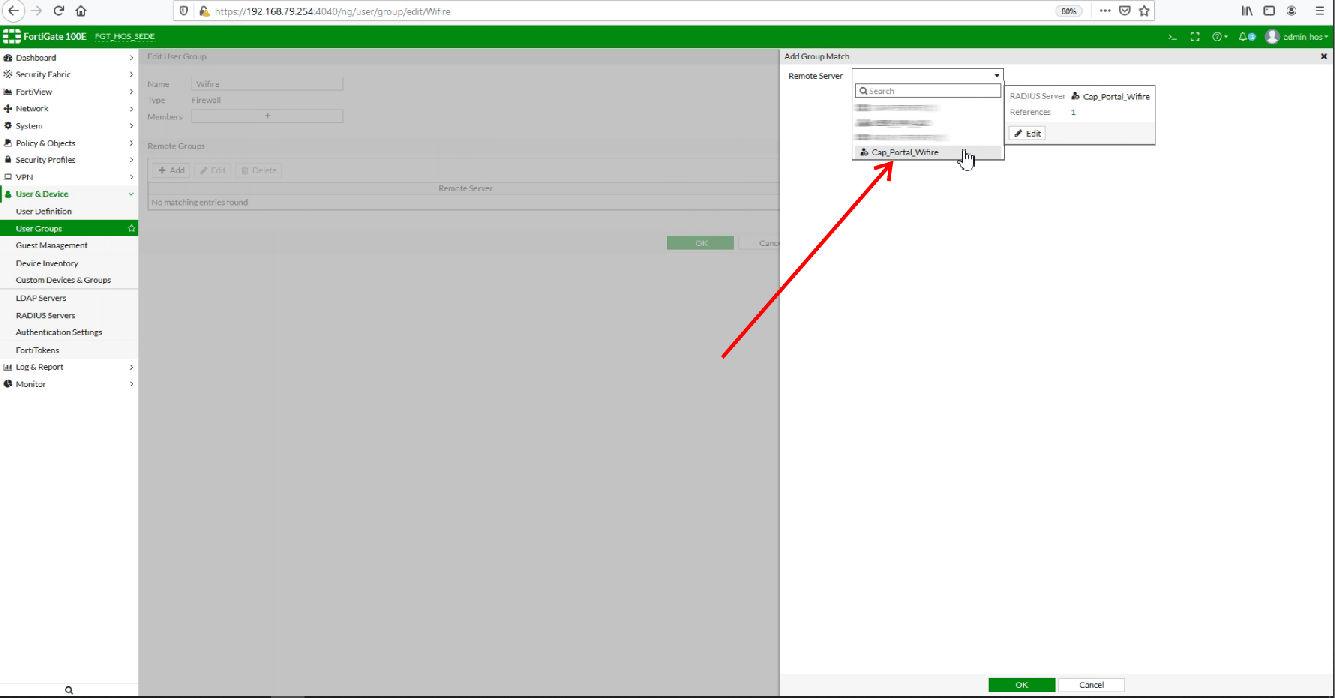

Passo 2: Configurar o User Group

Com o Radius Server configurado, você deverá criar e configurar um “User Group” que será usado pelo WiFire. Isso é feito a partir dos seguintes passos:

1. No menu lateral esquerdo, busque e acesse as opções “User & Device > User Groups”;

2. No topo da aba aberta, clique no botão “+ Create New”;

3. Na nova tela que irá abrir, preencha os campos conforme abaixo:

- Name: WiFire

- Type: Firewall

- Members: [deixar em branco]

- Remote Groups: Clique em ‘+Add’ e, então, selecione o servidor Radius que foi adicionado no passo anterior

4. Clique em “OK” para salvar.

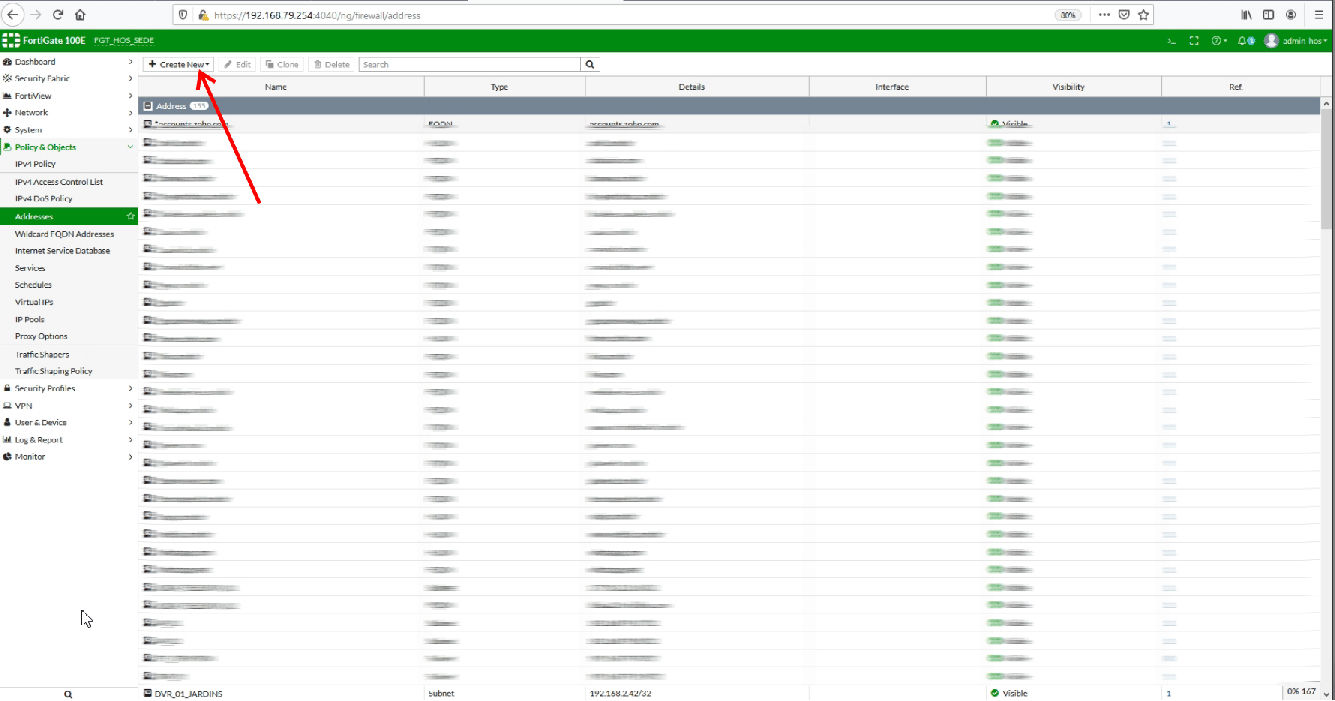

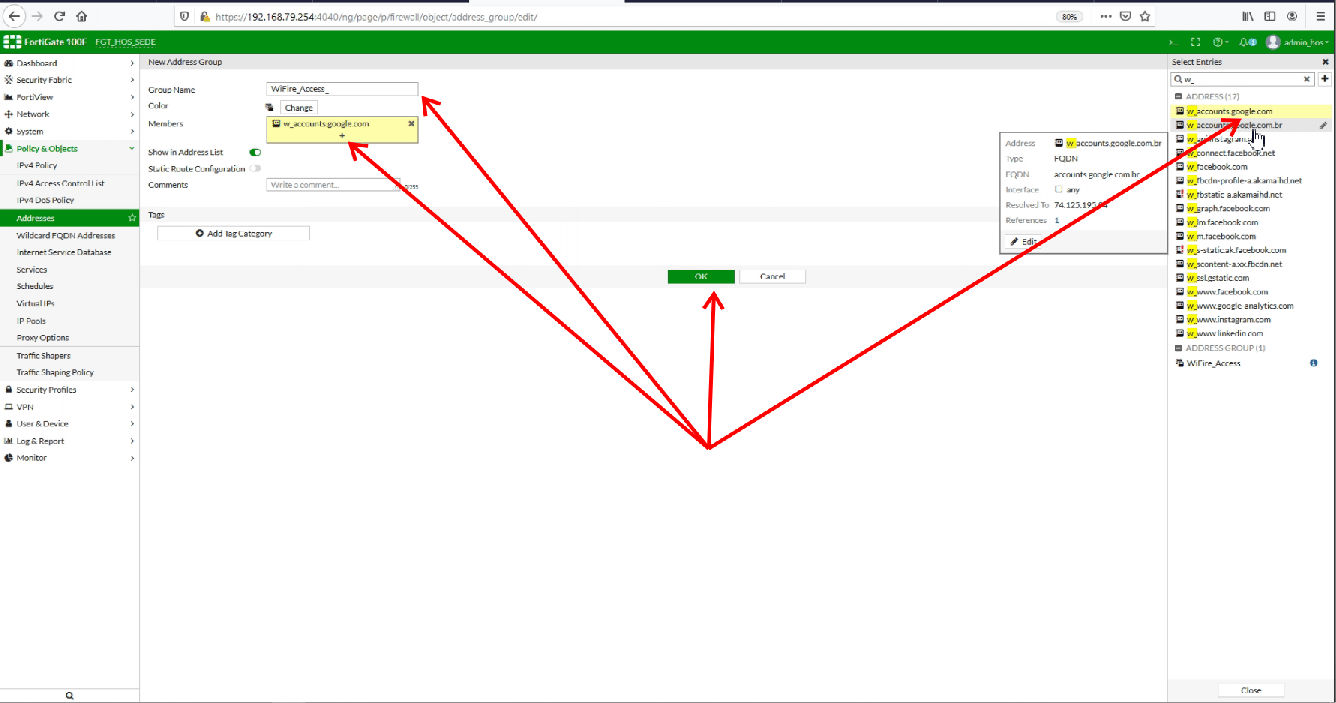

Passo 3: Configurar Policy de Autenticação

Neste passo, vamos adicionar os endereços que precisam ser liberados para que os usuários se autentiquem na sua rede.

1. No menu lateral esquerdo, acesse as opções “Policy & Objects > Addresses”

2. No topo da aba aberta, clique no botão “+ Create New”;

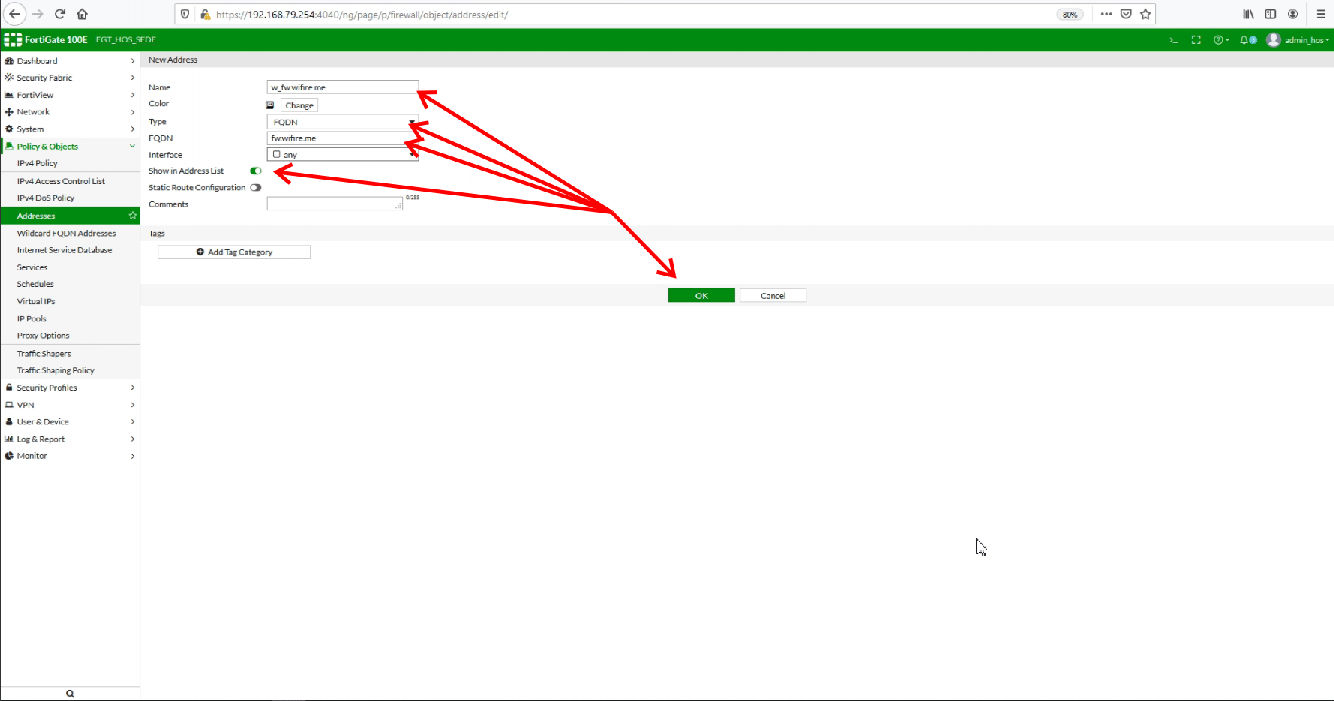

3. Selecione a opção “Address” e, na nova tela aberta, cadastre os endereços listados abaixo seguindo este padrão:

- Name: w_exemplo.com — sempre comece o nome da regra com ‘w_’ ou ‘wifire_’ para facilitar a busca dos registros no próximo passo da configuração

- Type: FQND

- FQND: exempo.com — neste campo, você vai colar o endereço que estiver cadastrando

- Show in Address List: Marque essa opção, caso não esteja marcada

- Clique em “OK” para salvar

Domínios obrigatórios para o funcionamento:

- fw.wifire.me

- fwbeta.wifire.me

- fwstatic.wifire.me

- wifireme.s3-sa-east-1.amazonaws.com

- cdnjs.cloudflare.com

Domínios adicionais:

*Estes só precisam ser liberados se você for usar uma dessas redes como meio de autenticação

- connect.facebook.net

- graph.facebook.com

- fbstatic-a.akamaihd.net

- s-static.ak.facebook.com

- scontent-a.xx.fbcdn.net

- fbcdn-profile-a.akamaihd.net

- www.facebook.com

- lm.facebook.com

- m.facebook.com

- accounts.google.com

- accounts.google.com.br

- www.google-analytics.com

- ssl.gstatic.com

- www.linkedin.com

- static.licdn.com

- licdn.com

Twitter X

- www.twitter.com

- twimg.com

- abs-0.twimg.com

- api.twitter.com

- pbs.twimg.com

4. Repita esse processo até cadastrar todos os domínios que forem necessários na sua rede;

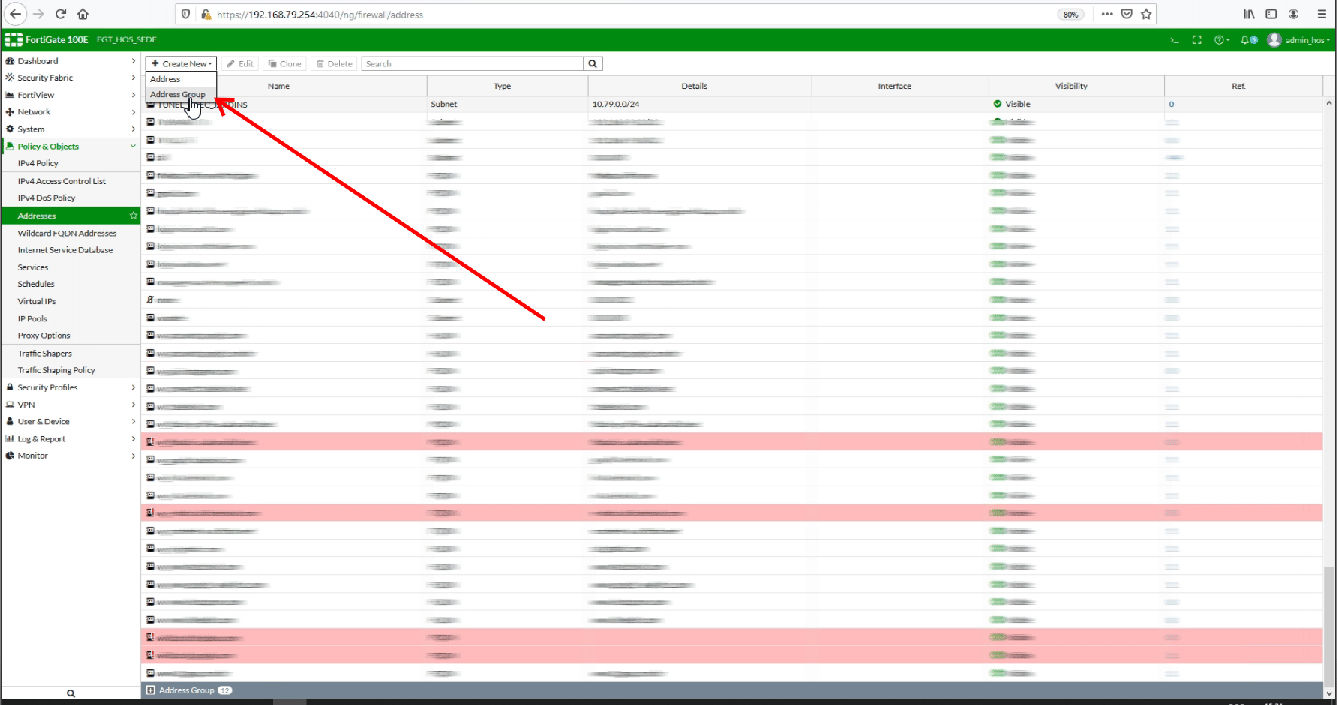

5. Então, clique novamente no botão “+Create New” e selecione a opção “Address Group”;

6. Preencha os campos da tela aberta conforme abaixo:

- Group Name: WiFire_Access

- Members: Clique em “+” para abrir a lista e selecione os domínios que foram adicionados na etapa anterior

7. Clique em “OK” para salvar.

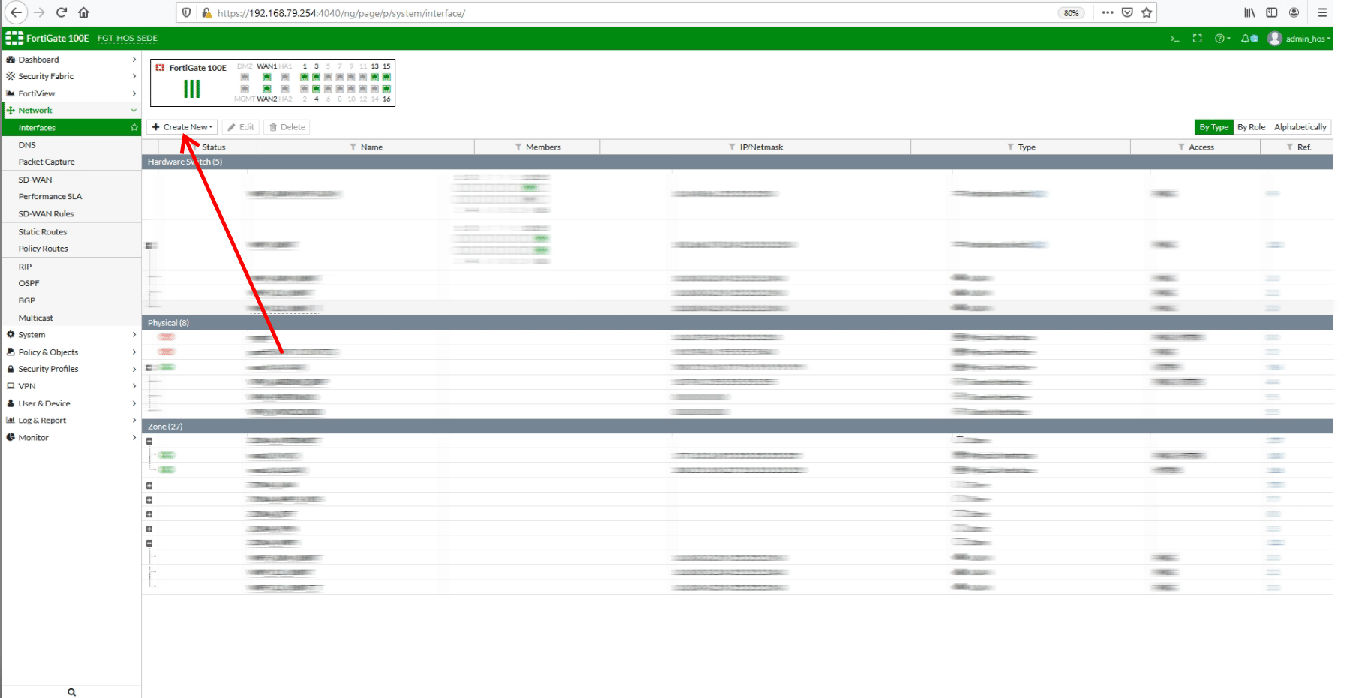

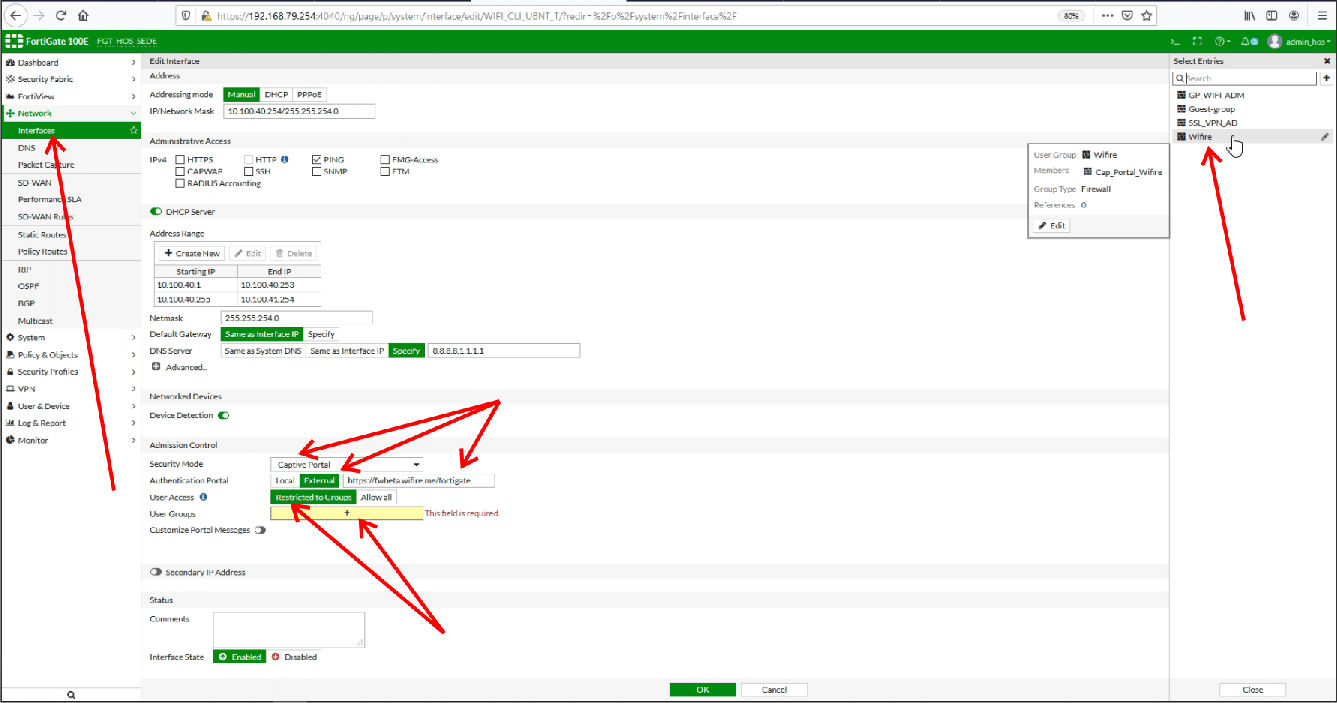

Passo 4: Criar interface no firewall FortiGate para o WiFire

Agora, é hora de cadastrar uma nova interface ou configurar uma já existente para usar o WiFire no firewall FortiGate. Para isso:

1. No menu lateral esquerdo, acesse as opções “Network > Interfaces”

2. No topo da aba aberta, clique no botão “+ Create New”;

3. Preencha os campos da seção “Admission Control” conforme abaixo:

- Security Mode: Captive Portal

- Authentication Portal: Ative a opção “External” e no campo da URL, insira a fornecida pelo Suporte Técnico WiFire

- User Access: Restricted to Groups

- User Groups: Clique no botão “+” e selecione o grupo criado na etapa anterior

- Exempt Destination/Services: Clique no botão “+” e inclua e selecione o grupo (walled garden) criado na etapa anterior

4. Clique em “OK” para salvar.

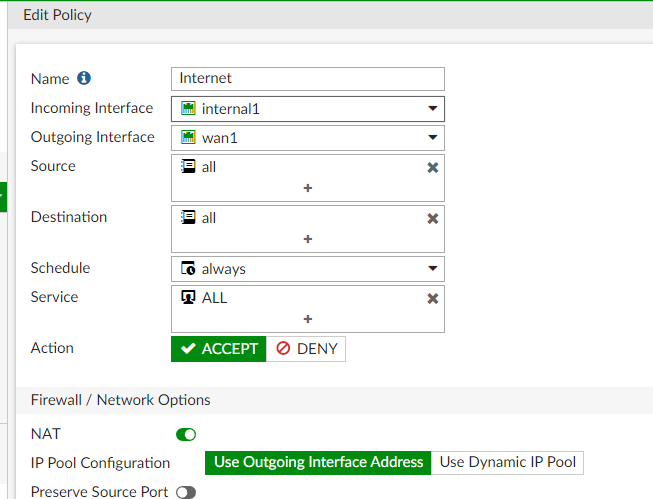

Passo 5: Criar regra de liberação do acesso à internet para usuários autenticados no hotspot

1. No menu lateral esquerdo, acesse as opções “Policy & Objects > IPv4 Policy”

2. Clique novamente no botão “+ Create New” no canto superior esquerdo;

3. Preencha os campos conforme abaixo:

- Name: LAN_WIFIRE_AUTENTICADO

- Incoming Interface: Selecione a interface LAN_HOTSPOT (criada no passo anterior)

- Outgoing Interface: Selecione a interface WAN_Internet

- Source: Selecione a opção “all”

- Destination: Selecione a opção “all”

- Schedule: Selecione a opção “always”

- Service: Selecione “Web Access” (que são os serviços básicos para acesso à internet: portas http, https e DNS)

- Action: Accept

- Log Allowed Traffic: Ative esta opção e selecione “ALL SESSIONS”

- Exempt from Captive Portal: Desmarque essa opção

- Clique em “OK” para salvar.

Passo 6: Configurar logs de conexão no firewall FortiGate

Para finalizar, vamos fazer a configuração dos logs de conexão do seu Hotspot no firewall FortiGate:

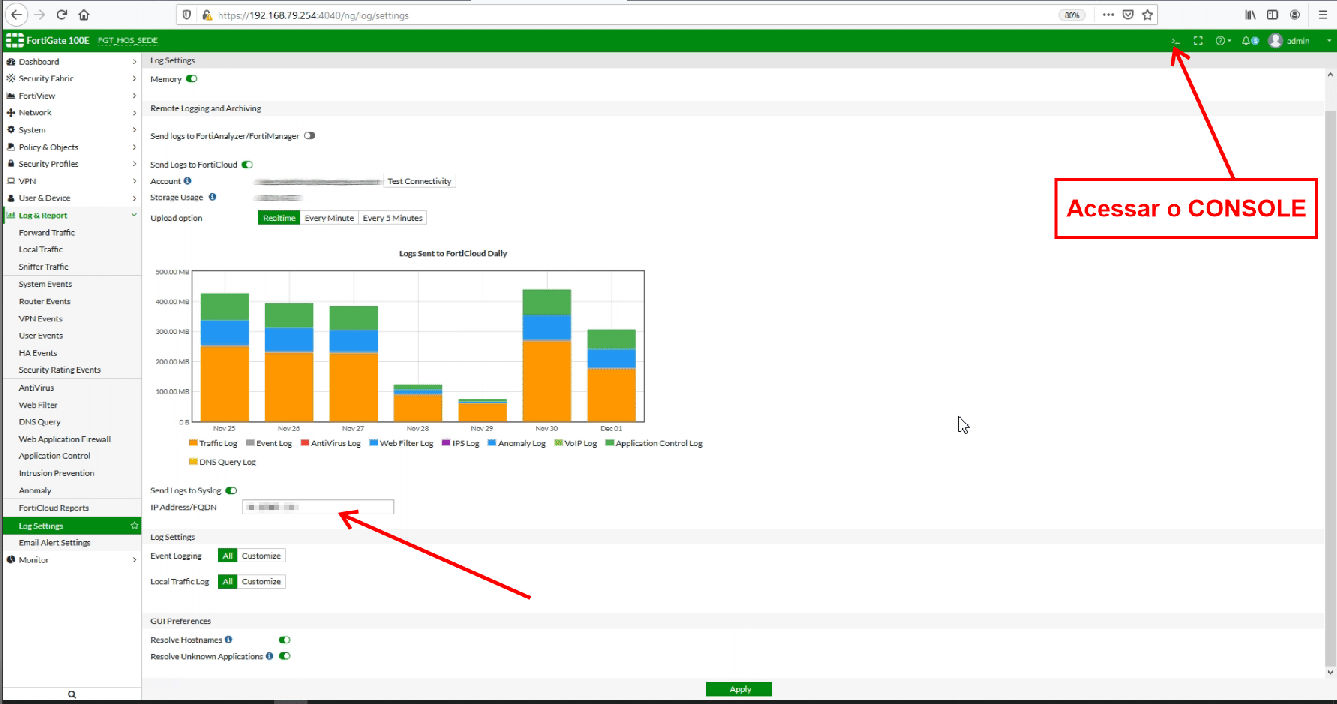

1. No menu lateral esquerdo, acesse as opções “Log & Report > Log Settings”

2. Na aba aberta, preencha os campos conforme abaixo:

- Send Logs to Syslog: Marque esta opção

- IP Address/FQDN: Insira a informação fornecida pelo Suporte Técnico WiFire

3. Clique em “Apply” para salvar;

4. Em seguida, clique no botão “CLI Console”, o primeiro ícone da aba verde no canto superior direito;

5. Configure e execute os seguintes comandos:

- config log syslogd setting

- set status enable

- set server [informação fornecida pelo Suporte Técnico WiFire]

- set port 5145

- end

- config log syslogd filter

- set severity information

- set forward-traffic enable

- set local-traffic disable

- set multicast-traffic disable

- set sniffer-traffic disable

- set anomaly disable

- set voip disable

- set ssh disable

- set filter logid(13)

- set filter-type include

- end

Pronto! Seu hotspot WiFire no firewall FortiGate estará configurado depois desses passos. Se tiver qualquer problema ou dúvida, nosso time de suporte está à disposição para te ajudar!

E se ainda não tiver garantido sua licença WiFire, comece essa jornada com o pé direito:

Integre o Hotspot WiFire agora mesmo

Faça seu comentário