Guia completo para configurar Ruijie Reyee com WiFire Hotspot. Aprenda a implementar captive portal no gateway RG-EG105GW com passo a passo.

A plataforma Ruijie Reyee oferece gerenciamento em nuvem simplificado e intuitivo para gateways e access points, sendo uma excelente escolha para empresas que buscam centralização e facilidade de administração. Quando integrado ao WiFire Hotspot, o gateway Ruijie RG-EG105GW se transforma em uma solução completa de Wi-Fi com captive portal, autenticação avançada e recursos de marketing digital.

Neste guia exclusivo e detalhado, você aprenderá como configurar o gateway Ruijie Reyee modelo RG-EG105GW para trabalhar perfeitamente com o sistema WiFire Hotspot.

Requisitos para configurar Ruijie Reyee com WiFire

Antes de iniciar o processo de configuração do gateway Ruijie Reyee, certifique-se de ter todos os elementos necessários:

Equipamento e acesso:

- Gateway Ruijie RG-EG105GW conectado à internet e operacional.

- Conta ativa no painel administrativo da Ruijie Cloud.

- Equipamento adicionado à sua organização no Ruijie Cloud.

- Permissões de administrador para realizar alterações.

Informações técnicas fornecidas pela equipe WiFire:

- Endereços IP dos servidores RADIUS (principal e backup).

- Portas de autenticação e accounting.

- Shared Secret (chave de autenticação).

- URL do servidor de autenticação.

- Lista completa de domínios para Walled Garden.

- Configurações para envio de logs (Marco Civil da Internet).

Observação importante: As informações específicas de servidores RADIUS, IPs e shared secrets devem ser solicitadas à equipe de Suporte Técnico WiFire, pois são únicas para cada implementação.

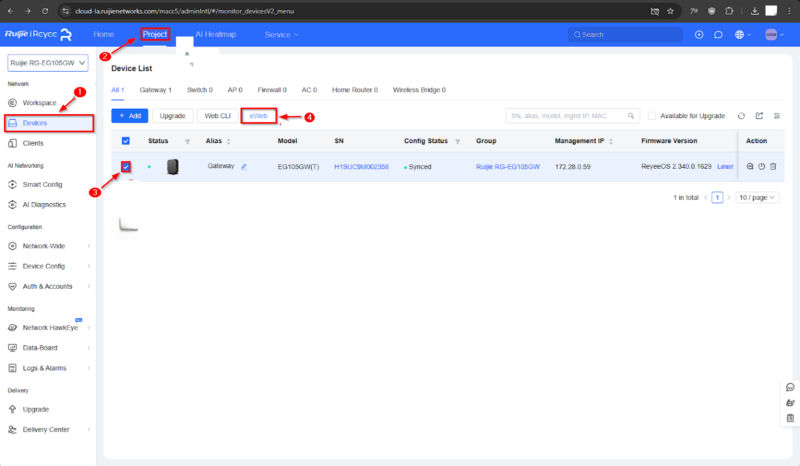

Passo 1: Acessar o gateway via Ruijie Reyee Cloud

O gerenciamento do gateway Ruijie Reyee é realizado através da plataforma em nuvem Ruijie Cloud, que oferece uma interface moderna e intuitiva para administração remota dos equipamentos. As etapas para acessar o dispositivo são:

- Faça login no painel administrativo da Ruijie Cloud:

- Acesse o site oficial da Ruijie Cloud através do seu navegador.

- Informe suas credenciais de acesso (e-mail e senha).

- Clique em “Login” para entrar no painel.

- Navegue até a lista de dispositivos:

- No menu principal do painel Ruijie Cloud, localize e clique em “Devices”.

- Esta seção exibe todos os equipamentos Ruijie vinculados à sua organização.

- Selecione o gateway RG-EG105GW:

- Na lista de dispositivos, identifique o gateway RG-EG105GW que você deseja configurar.

- Você pode identificar o equipamento pelo:

- Nome do dispositivo (se você o renomeou).

- Modelo: RG-EG105GW.

- Número de série (SN).

- Endereço MAC.

- Acesse a interface de gerenciamento:

- Com o dispositivo selecionado, clique no botão “eWeb”.

- Este botão abre a interface de gerenciamento web direto do equipamento.

- Uma nova janela ou aba será aberta solicitando a criação de um túnel de gerenciamento.

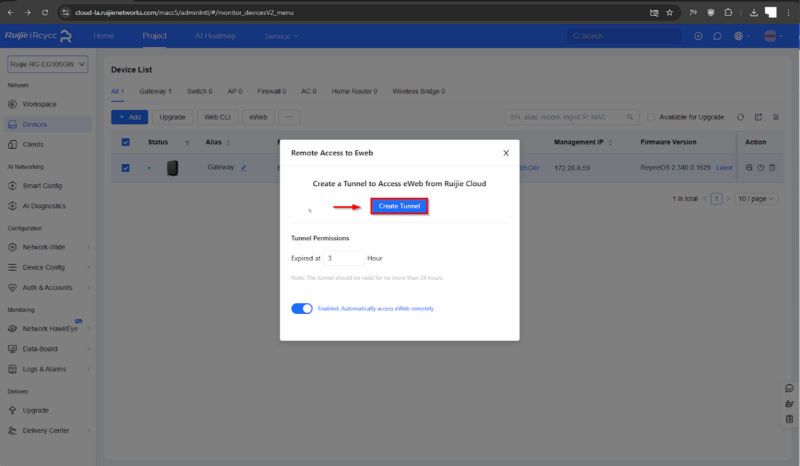

Passo 2: Abrir túnel de gerenciamento para configurar o Ruijie Reyee

Para acessar a interface de configuração completa do gateway Ruijie Reyee, é necessário estabelecer um túnel seguro de gerenciamento entre o painel cloud e o equipamento. Para criar o túnel de acesso remoto:

- Na tela “Remote Access to eWeb”, clique em “Create Tunnel”:

- Esta opção estabelecerá uma conexão segura e criptografada com o gateway.

- O túnel permite acesso total às configurações avançadas do equipamento.

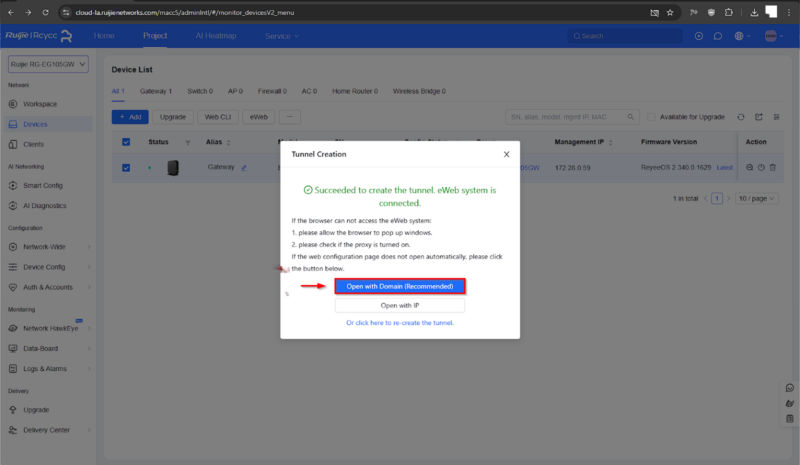

- Selecione a opção recomendada:

- Escolha “Open with Domain (Recommended)”.

- Esta é a opção mais estável e recomendada pelo fabricante.

- O sistema criará automaticamente um domínio temporário para acesso.

- Aguarde a criação do túnel:

- O processo pode levar alguns segundos.

- Você verá uma mensagem de sucesso informando que o túnel foi criado.

- O sistema exibirá informações sobre a validade do túnel (geralmente expira após algumas horas de inatividade).

- Acesse a interface:

- Clique no botão “Open with Domain (Recommended)” quando disponível.

- Uma nova aba será aberta com a interface de configuração direta do roteador Ruijie Reyee.

- Agora você tem acesso completo às configurações do gateway RG-EG105GW.

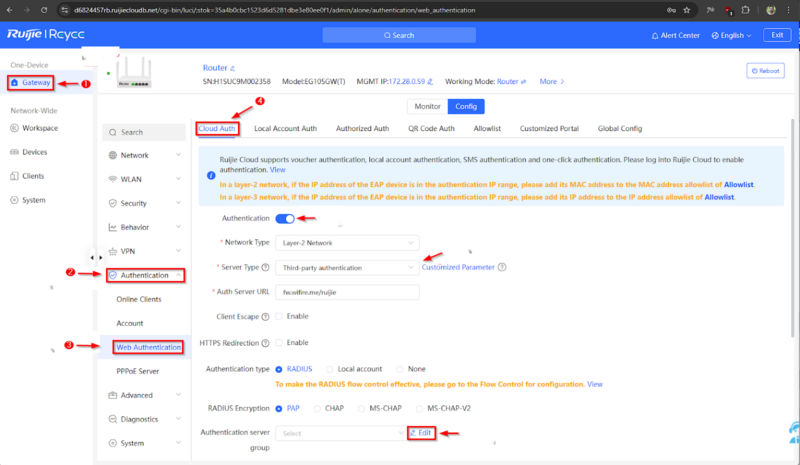

Passo 3: Configurar Web Authentication (Hotspot)

Com o túnel de gerenciamento aberto e a interface do gateway Ruijie Reyee acessível, chegou o momento de configurar o serviço de Web Authentication, que é o módulo de hotspot do equipamento.

- Navegue até o menu de configuração:

- Na interface do gateway, localize e acesse: Gateway / Authentication / Web Authentication.

- Este caminho pode ser visualizado na barra lateral esquerda da interface.

- Selecione a aba “Cloud Auth”:

- Na tela de Web Authentication, você verá diferentes abas de configuração.

- Clique na aba “Cloud Auth” para configurar autenticação via portal externo em nuvem.

- Esta aba é específica para integrações com portais captivos externos como o WiFire.

Parâmetros de autenticação

Configure cuidadosamente cada campo conforme as especificações abaixo:

Authentication:

- Ative esta opção marcando o checkbox ou movendo o toggle para a posição “ON”.

- Quando ativado, o gateway começará a interceptar tentativas de acesso à internet e redirecionará os usuários para autenticação.

Network Type:

- Selecione “Layer-2 Network”.

- Esta configuração define que a autenticação ocorrerá na camada 2 do modelo OSI.

- É o tipo de rede mais comum para implementações de hotspot com captive portal.

Server Type:

- Selecione “Third-party authentication”.

- Esta opção indica que você utilizará um servidor de autenticação de terceiros (WiFire).

- Diferente de usar a autenticação local do próprio gateway.

Auth Server URL:

- Insira: fw.wifire.me/ruijie

- Esta é a URL específica do portal captivo WiFire para integração com equipamentos Ruijie Reyee.

- Os usuários serão redirecionados automaticamente para este endereço quando tentarem acessar a internet.

- Atenção: Digite exatamente como mostrado, sem “http://” ou “https://” no início.

Client Escape:

- Desmarque esta opção.

- Quando desmarcada, impede que clientes tentem escapar da autenticação.

- Aumenta a segurança do hotspot.

Https Redirection:

- Desmarque esta opção.

- O redirecionamento HTTP padrão é suficiente para o correto funcionamento do portal WiFire.

- HTTPS redirection pode causar conflitos com certificados SSL.

Authentication type:

- Selecione “RADIUS”.

- Este é o protocolo de autenticação que será utilizado.

- RADIUS (Remote Authentication Dial-In User Service) é o padrão da indústria para autenticação centralizada.

Radius Encryption:

- Selecione “PAP” (Password Authentication Protocol).

- PAP é o método de criptografia compatível e recomendado para a integração com WiFire.

- Garante comunicação segura entre o gateway Ruijie Reyee e os servidores RADIUS.

Authentication server group:

- Clique no botão “Edit” ao lado deste campo.

- Você será direcionado para a tela de configuração dos grupos de servidores RADIUS.

- Neste momento, ainda não temos um grupo criado, então vamos criá-lo no próximo passo.

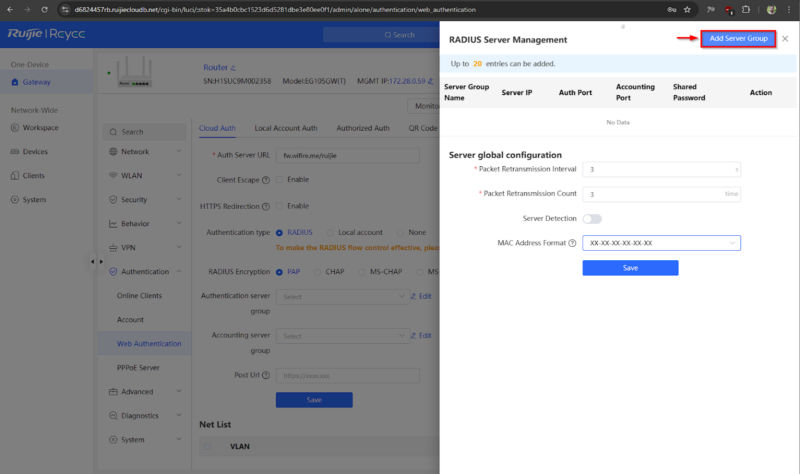

Passo 4: Criar grupo de servidores RADIUS para configurar o Ruijie Reyee

A configuração dos servidores RADIUS é fundamental para o funcionamento do hotspot WiFire no gateway Ruijie Reyee. Vamos criar um grupo com dois servidores (principal e backup) para garantir alta disponibilidade.

Criação do grupo principal

Ao clicar em “Edit” no campo Authentication server group, você será direcionado para a tela de gerenciamento de grupos RADIUS.

- Clique em “Add Server Group”:

- Este botão abrirá um formulário para criação de um novo grupo de servidores.

- Um grupo pode conter múltiplos servidores RADIUS para redundância.

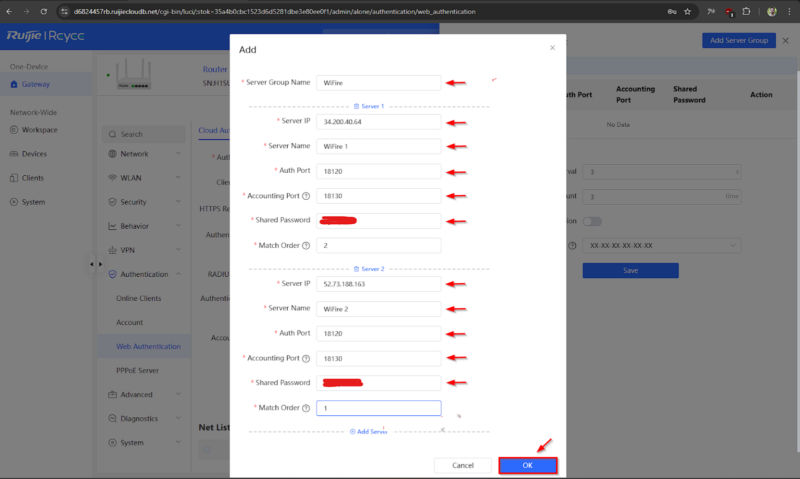

- Preencha os campos do servidor principal:

Server Group Name:

- Digite: WiFire

- Este é o nome identificador do grupo que você está criando.

Server IP:

- Digite: 34.200.40.64

- Este é o endereço IP do servidor RADIUS principal do WiFire.

- Importante: Este IP é fixo e específico para a integração WiFire com Ruijie.

Server Name:

- Digite: WiFire 1

- Nome descritivo para identificar este servidor específico dentro do grupo.

Auth Port:

- Digite: 18120

- Porta utilizada para solicitações de autenticação (authentication).

- Esta porta é específica do serviço WiFire.

Accounting Port:

- Digite: 18130

- Porta utilizada para accounting (contabilização de dados de conexão).

- Registra informações como tempo de sessão, dados transferidos, etc.

Shared Password:

- Digite: j5ji8qzem0

- Este é o shared secret (chave compartilhada) para comunicação segura com o servidor RADIUS.

- Crítico: Digite exatamente como mostrado, respeitando maiúsculas/minúsculas.

- Esta chave é específica da integração WiFire com Ruijie Reyee.

Match Order:

- Digite: 2

- Define a ordem de prioridade deste servidor (2 = secundário em termos de tentativa).

- Servidores com ordem menor são tentados primeiro.

- Não clique em OK ainda – primeiro vamos adicionar o servidor secundário.

Inclusão do servidor secundário

Para garantir redundância e alta disponibilidade, vamos adicionar um segundo servidor RADIUS ao grupo WiFire. Este servidor backup entrará em operação automaticamente caso o servidor principal fique indisponível.

- Dentro da mesma janela de criação do grupo, clique em “+ Add Server”:

- Este botão permite adicionar servidores adicionais ao mesmo grupo.

- A interface expandirá para mostrar campos para o segundo servidor.

- Preencha os campos do servidor secundário:

Server IP:

- Digite: 52.73.188.163

- Este é o endereço IP do servidor RADIUS backup do WiFire.

- Localizado em uma região diferente para garantir redundância geográfica.

Server Name:

- Digite: WiFire 2

- Nome descritivo para identificar o servidor secundário.

Auth Port:

- Digite: 18120

- Mesma porta de autenticação do servidor principal.

Accounting Port:

- Digite: 18130

- Mesma porta de accounting do servidor principal.

Shared Password:

- Digite: j5ji8qzem0

- O mesmo shared secret utilizado no servidor principal.

- Ambos os servidores compartilham a mesma chave de autenticação.

Match Order:

- Digite: 1

- Este servidor tem prioridade MAIOR (ordem 1) e será tentado PRIMEIRO.

- Em caso de falha, o sistema automaticamente tentará o servidor com ordem 2.

- Clique em “OK” para salvar o grupo completo:

- O sistema validará as informações e criará o grupo “WiFire” com os dois servidores.

- Você voltará para a tela de configuração de Web Authentication.

Entendendo a lógica do Match Order:

- Ordem 1 = Tentativa primária (primeiro servidor a ser consultado).

- Ordem 2 = Tentativa secundária (consultado apenas se o servidor ordem 1 falhar).

- O sistema tentará automaticamente o próximo servidor da sequência em caso de timeout ou falha.

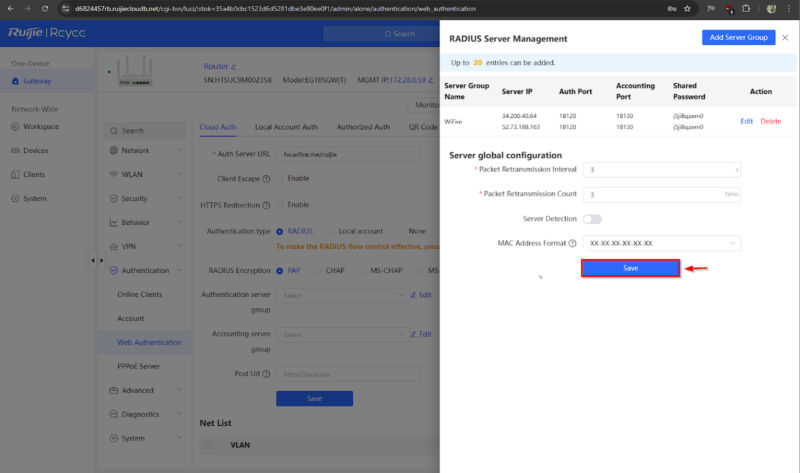

Passo 5: Ajustes adicionais de autenticação do gateway Ruijie Reyee

Além das configurações principais, existem alguns ajustes importantes que garantem o correto funcionamento do hotspot WiFire no gateway Ruijie Reyee.

Configurando o formato do MAC Address

O formato como o endereço MAC é enviado ao servidor RADIUS é crucial para o correto funcionamento do sistema de autenticação.

- Localize o campo “Mac Address Format”:

- Este campo geralmente está na mesma tela de configuração de Web Authentication.

- Pode estar na seção “RADIUS Server Management” ou próximo aos campos de servidor RADIUS.

- Selecione o formato:

- Escolha: XX-XX-XX-XX-XX-XX

- Este formato utiliza hífens (-) como separadores entre os pares de dígitos hexadecimais.

- Exemplo de MAC neste formato: 34-EF-B6-FA-15-8F

Por que o formato é importante?

- O servidor RADIUS WiFire espera receber o MAC address neste formato específico.

- Se o formato estiver incorreto, a autenticação pode falhar.

- Este padrão garante consistência na identificação de dispositivos.

- Clique em “Save” para salvar estas configurações:

- Um botão “Save” deve estar disponível na parte inferior da tela.

- Salve antes de prosseguir para o próximo passo.

- Aguarde a confirmação de que as alterações foram salvas com sucesso.

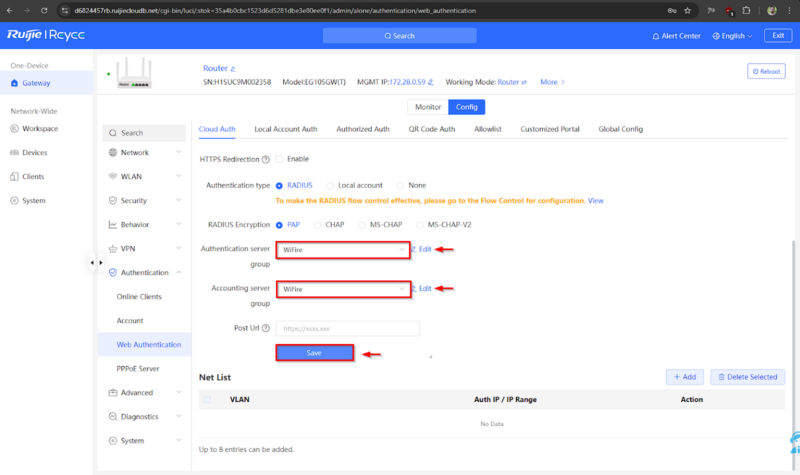

Passo 6: Associar grupo de servidores

Agora que criamos o grupo de servidores RADIUS “WiFire”, precisamos associá-lo tanto para autenticação quanto para accounting (contabilização).

Associando os servidores RADIUS

Volte para a tela principal de configuração de Web Authentication (se você não estiver mais nela, navegue novamente para: Gateway / Authentication / Web Authentication > Cloud Auth).

- No campo “Authentication server group”:

- Clique no menu dropdown.

- Selecione “WiFire” da lista de grupos disponíveis.

- Este grupo que criamos nos passos anteriores agora aparecerá como uma opção.

- A seleção define que todas as solicitações de autenticação serão enviadas para os servidores deste grupo.

- No campo “Accounting server group”:

- Clique no menu dropdown.

- Selecione “WiFire” novamente.

- Accounting é responsável por registrar informações de sessão (tempo conectado, dados transferidos, horário de login/logout).

- Importante: Ambos os campos devem apontar para o mesmo grupo “WiFire”.

- Clique em “Salvar” (ou “Save”) para confirmar:

- Localize o botão de salvar na parte inferior da tela.

- Confirme que ambas as associações foram salvas corretamente.

- O sistema pode solicitar confirmação antes de aplicar as mudanças.

Validando a associação:

- Após salvar, volte à tela e verifique se ambos os campos exibem “WiFire”.

- Se algum campo estiver vazio ou com valor diferente, repita a associação.

- Esta configuração é crítica para o funcionamento do hotspot.

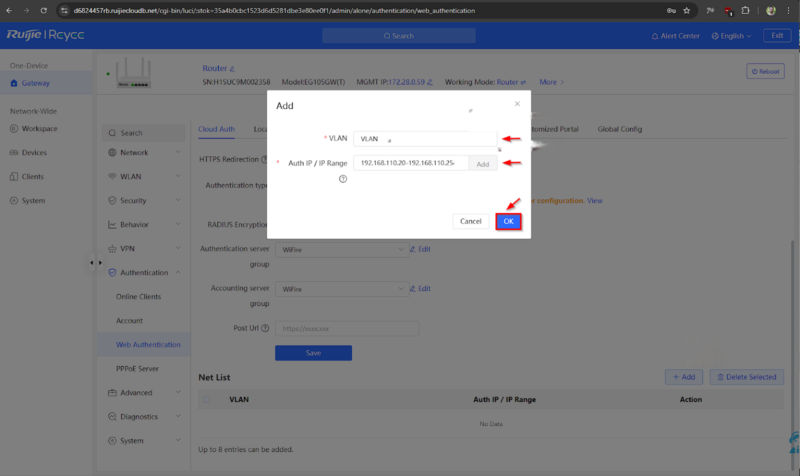

Passo 7: Configurar Net List (escopo do Hotspot) para ativar o gateway Ruijie Reyee

A Net List define quais redes e faixas de IP estarão sob controle do hotspot WiFire. Esta configuração determina onde o captive portal será ativado no gateway Ruijie Reyee.

Adicionando redes à Net List

Na mesma tela de Web Authentication, localize a seção “Net List” (geralmente na parte inferior da página).

- Clique em “+ Add” na seção Net List:

- Este botão abrirá um formulário para adicionar uma nova entrada de rede.

- Você pode adicionar múltiplas entradas se necessário.

- Preencha os campos conforme sua topologia de rede:

VLAN:

- Selecione a VLAN onde os clientes Wi-Fi estarão conectados.

- Esta é a VLAN que você configurou para a rede de convidados ou hotspot.

- Exemplo: Se você criou uma VLAN 10 para visitantes, selecione “VLAN 10”.

- Se você não usa VLANs específicas, selecione a VLAN padrão onde os access points estão conectados.

Auth IP / IP Range:

- Informe a faixa de endereços IP onde o captive portal irá funcionar.

- Este deve ser o range de IPs que o DHCP está distribuindo para os clientes wireless

- Você pode definir de duas formas:

- Range completo: Ex: 192.168.10.1-192.168.10.254

- Notação CIDR: Ex: 192.168.10.0/24

- Exemplo prático: Se sua rede de visitantes usa 192.168.10.0/24, configure: 192.168.10.1-192.168.10.254

Importante sobre o escopo:

- Apenas dispositivos com IPs dentro desta faixa serão redirecionados para o portal captivo.

- Dispositivos fora desta faixa terão acesso normal à internet sem autenticação.

- Certifique-se de que o range configurado não conflita com outras redes ou serviços.

- Clique em “OK” para salvar esta entrada:

- O sistema adicionará a rede à lista.

- A entrada aparecerá na tabela Net List mostrando a VLAN e o range de IPs.

- Repita o processo para outras VLANs se necessário:

- Se você tem múltiplas VLANs de visitantes, adicione uma entrada para cada uma.

- Cada VLAN pode ter seu próprio range de IPs.

- O limite é de 8 entradas na Net List.

Validando a configuração da Net List

Após adicionar todas as redes necessárias:

- Revise cada entrada para garantir que os IPs e VLANs estão corretos.

- Confirme que os ranges não se sobrepõem.

- Verifique se todas as VLANs onde você quer hotspot estão incluídas.

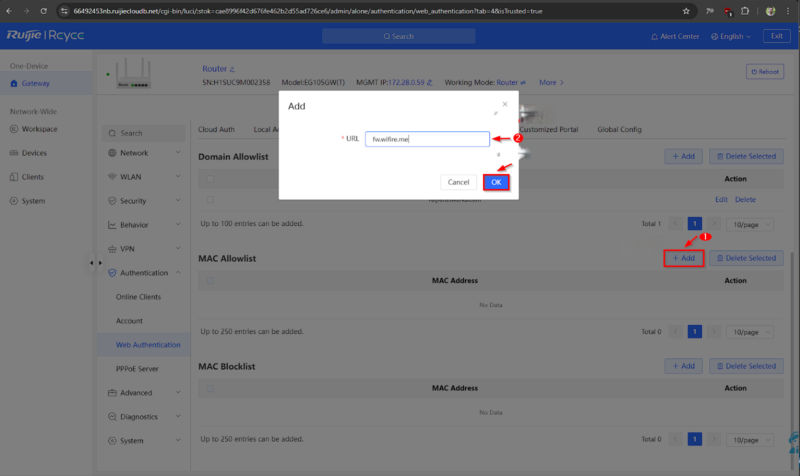

Passo 8: Configurar Walled Garden / Allowlist

O Walled Garden (também chamado de Allowlist ou Domain Allowlist) é uma lista de domínios que os usuários podem acessar antes de se autenticarem no portal captivo. Esta configuração é essencial para o correto funcionamento do WiFire e das integrações com redes sociais.

Por que o Walled Garden é necessário?

Quando um usuário se conecta à rede Wi-Fi mas ainda não se autenticou, o gateway Ruijie Reyee bloqueia todo o tráfego de internet. No entanto, para que o portal captivo funcione corretamente e para que as autenticações via redes sociais sejam possíveis, alguns domínios específicos precisam ser liberados antes da autenticação.

Acessando a configuração de Walled Garden

- Na tela de Web Authentication, localize a seção “Walled Garden / Allowlist”:

- Esta seção pode estar na aba “Cloud Auth” ou em uma aba separada chamada “Allowlist”.

- Se não visualizar imediatamente, role a página para baixo.

- Você verá duas sub-seções:

- Domain Allowlist: Para domínios (recomendado e mais fácil de gerenciar).

- MAC Allowlist: Para liberar dispositivos específicos por MAC address.

- MAC Blocklist: Para bloquear dispositivos específicos.

- Clique em “+ Add” na seção “Domain Allowlist”:

- Vamos adicionar cada domínio necessário individualmente.

- O sistema permite até 100 entradas de domínios.

Lista completa de domínios para o Walled Garden

Adicione cada um dos domínios listados abaixo. Para cada domínio:

- Clique em “+ Add”.

- Digite o domínio no campo “URL”.

- Clique em “OK” ou “Add”.

- Repita para o próximo domínio.

WiFire (obrigatórios)

wifire.me

fw.wifire.me

fwbeta.wifire.me

fwstatic.wifire.me

app.wifire.me

wifireme.s3-sa-east-1.amazonaws.com

api.chatchamp.io

cdnjs.cloudflare.com

Função de cada domínio:

- wifire.me – Domínio principal do WiFire.

- fw.wifire.me – Portal captivo e autenticação.

- fwbeta.wifire.me – Funcionalidades em beta e testes.

- fwstatic.wifire.me – Arquivos estáticos (CSS, JS, imagens).

- app.wifire.me – Aplicação web do painel.

- wifireme.s3-sa-east-1.amazonaws.com – Arquivos de mídia na AWS.

- api.chatchamp.io – Integração com chatbot e automações.

- cdnjs.cloudflare.com – Bibliotecas JavaScript essenciais.

connect.facebook.net

graph.facebook.com

fbstatic-a.akamaihd.net

s-static.ak.facebook.com

scontent-a.xx.fbcdn.net

www.facebook.com

m.facebook.com

lm.facebook.com

fbcdn-profile-a.akamaihd.net

Twitter / X

api.twitter.com

www.twitter.com

twimg.com

pbs.twimg.com

abs-0.twimg.com

mobile.twitter.com

www.linkedin.com

static.licdn.com

Após adicionar todos os domínios, clique em “Save” para salvar as configurações do Walled Garden.

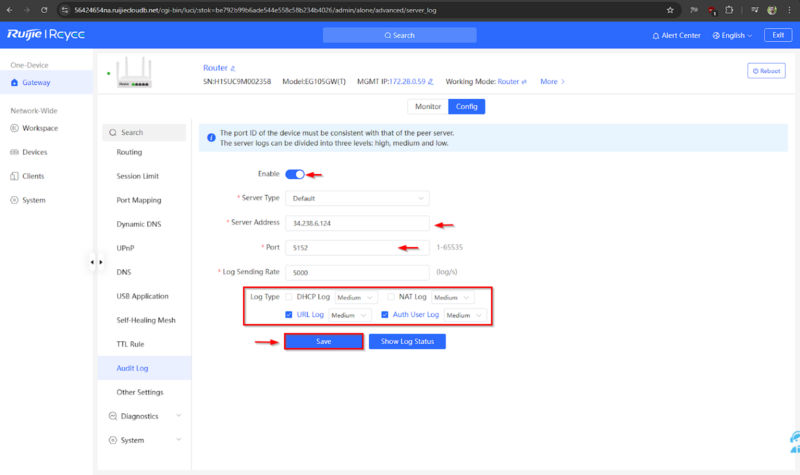

Passo 9: Habilitar envio de logs (Marco Civil) no Ruijie Reyee

De acordo com o Marco Civil da Internet (Lei nº 12.965/2014) e sua regulamentação, provedores de conexão à internet devem manter registros de logs de acesso por no mínimo 6 meses. O gateway Ruijie Reyee pode enviar automaticamente estes logs para os servidores WiFire, garantindo conformidade legal.

Conformidade legal:

- Cumprimento do Marco Civil da Internet (Lei 12.965/2014).

- Atendimento a eventuais requisições judiciais.

- Proteção legal do estabelecimento e do provedor de internet.

Gestão e segurança:

- Auditoria de acessos e identificação de problemas.

- Investigação de incidentes de segurança.

- Análise de uso da rede.

Configurando o envio de logs

- No menu lateral do gateway Ruijie Reyee, navegue até:

- Gateway / Advanced / Audit Log

- Na tela de Audit Log, configure os parâmetros:

Enable:

- Ative esta opção marcando o checkbox ou movendo o toggle.

- Quando ativado, o gateway começará a coletar e enviar logs.

Server Type:

- Selecione “Default”.

- Esta opção utiliza o formato padrão de envio de logs.

- É compatível com o servidor WiFire de coleta.

Server Address:

- Digite: 34.238.6.124

- Este é o endereço IP do servidor de logs do WiFire.

- Todos os logs de acesso serão enviados para este servidor.

Port:

- Digite: 5152

- Porta específica do serviço de coleta de logs WiFire.

- Não altere este valor.

Log Sending Rate:

- Digite: 1000

- Define a taxa de envio de logs em eventos por lote.

- 1000 é o valor otimizado para não sobrecarregar a rede.

Log Type:

- Selecione: “URL Log (Medium)”.

- Esta opção captura logs de URLs acessadas com nível médio de detalhe.

- Outros tipos disponíveis:

- DNS Log: Captura apenas consultas DNS.

- URL Log (Medium): URLs com nível médio de detalhamento (recomendado).

- URL Log (High): URLs com máximo detalhamento (gera mais tráfego).

- Audit Log: Logs de ações administrativas no equipamento.

Por que “URL Log (Medium)”?

- Equilibra quantidade de informação coletada vs. volume de dados.

- Captura informações suficientes para conformidade legal.

- Não sobrecarrega a conexão de internet com envio constante de logs.

- Atende requisitos do Marco Civil sem excessos.

- Clique em “Save” para salvar as configurações de logs:

- O sistema confirmará que as configurações foram aplicadas.

- O envio de logs começará imediatamente.

Considerações finais

Parabéns! Após seguir todos os passos deste tutorial, seu gateway Ruijie Reyee modelo RG-EG105GW está completamente configurado e operacional com o WiFire Hotspot.

Você implementou com sucesso:

- ✅ Acesso e gerenciamento via Ruijie Cloud com túnel seguro.

- ✅ Web Authentication com portal captivo externo WiFire.

- ✅ Servidores RADIUS (principal e backup) para autenticação centralizada.

- ✅ Net List definindo o escopo de atuação do hotspot.

- ✅ Walled Garden completo para funcionamento do portal e redes sociais.

- ✅ Envio de logs para conformidade com Marco Civil da Internet.

Se você encontrou qualquer dificuldade durante a configuração, tem dúvidas ou precisa de assistência técnica especializada, a equipe WiFire está sempre à disposição.

Que tal explorar outras tecnologias que se integram com WiFire? Confira:

Como configurar Hotspot WiFire nos roteadores homologados: um guia completo

Muito além de um simples portal captivo

Ao configurar o gateway Ruijie Reyee com WiFire Hotspot, você deu o primeiro passo para transformar sua rede Wi-Fi em uma poderosa ferramenta de marketing de relacionamento e inteligência de negócios.

O WiFire não é apenas um captive portal – é uma plataforma completa e integrada que oferece:

- Autenticação versátil e moderna.

- Inteligência de dados.

- WiFi Marketing integrado.

- Pesquisas e feedback.

- Analytics poderoso.

- Gestão centralizada e escalável.

- Compatibilidade com múltiplas tecnologias.

Agora é hora de explorar todo o potencial desta solução:

Faça seu comentário