Aprenda a configurar WiFire Hotspot en el cortafuegos de Sophos de forma sencilla y eficaz. Siga las instrucciones detalladas paso a paso y garantice una red segura y estable para sus clientes.

Si utilizas el firewall Sophos y deseas configurar el WiFire Hotspot para gestionar el acceso a Internet de manera segura y eficiente, esta guía es para ti. Aquí presentamos un paso a paso detallado para garantizar que tu red esté configurada correctamente, proporcionando control, seguridad y una mejor experiencia para tus usuarios.

¡Vamos directo al grano y te mostraremos cómo realizar esta configuración sin complicaciones!

Requisitos para configurar el firewall Sophos con WiFire

- Licencia WiFire activada.

- Red para el hotspot configurada con servidor DHCP (en funcionamiento).

- “Zona” y Política exclusivas para la red del hotspot.

Configurar autenticación Radius en el firewall Sophos

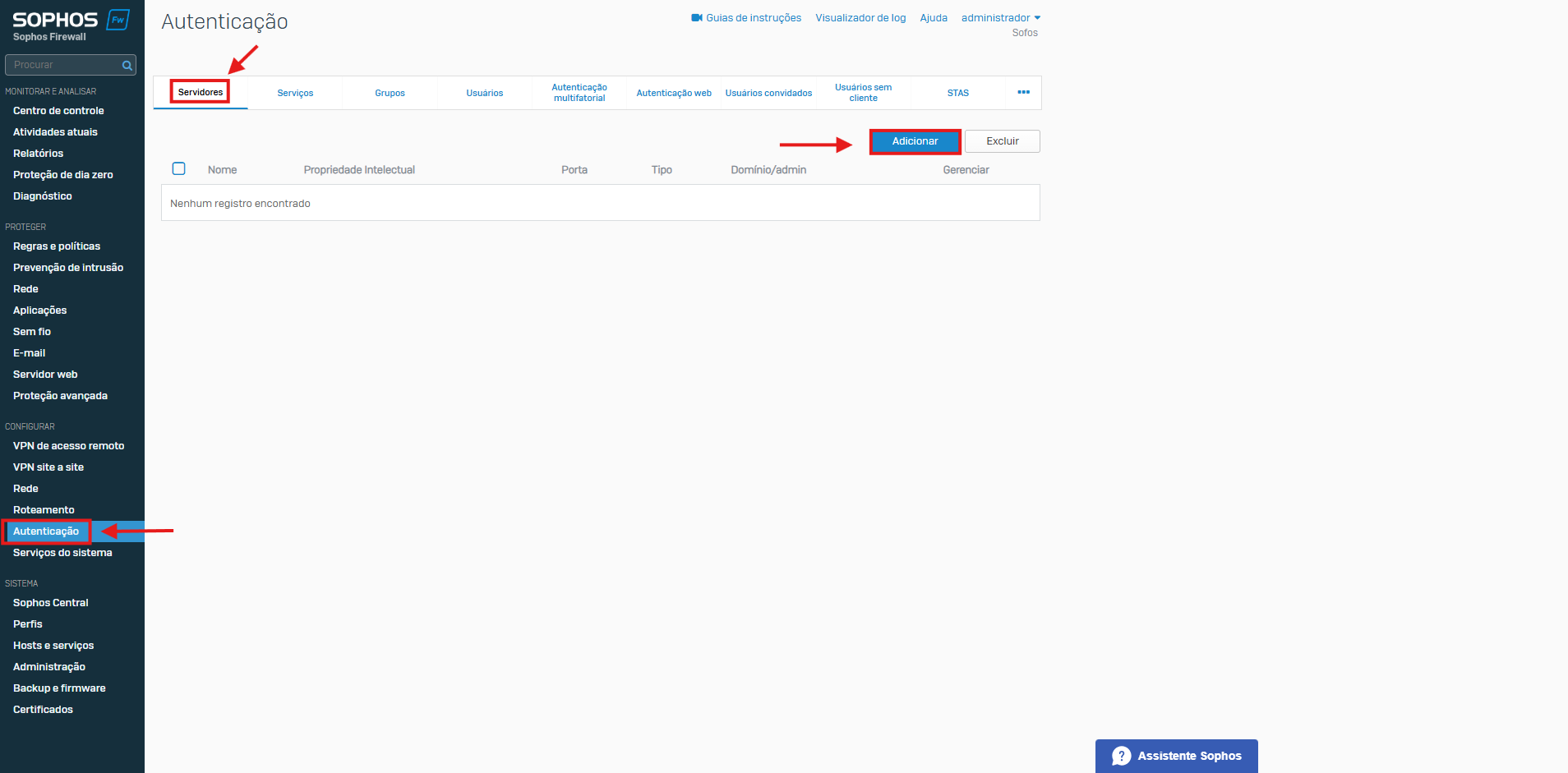

Paso 1: Accede al menú “Authentication” > “Servers” y haz clic en “Add” para agregar el servidor primario.

Rellena los campos como se indica a continuación:

- Server type: Selecciona RADIUS server

- Server name: WiFire1

- Server IP: <>

- Authentication port: <>

- Time-out: 5

- Enable accounting: Marca esta opción

- Accounting port: <>

- Shared secret: <>

- Domain name: Deja en blanco

- Groupname attribute: Filter-ID

- Habilitar configuraciones adicionales: Mantén en “OFF”

Haz clic en Save.

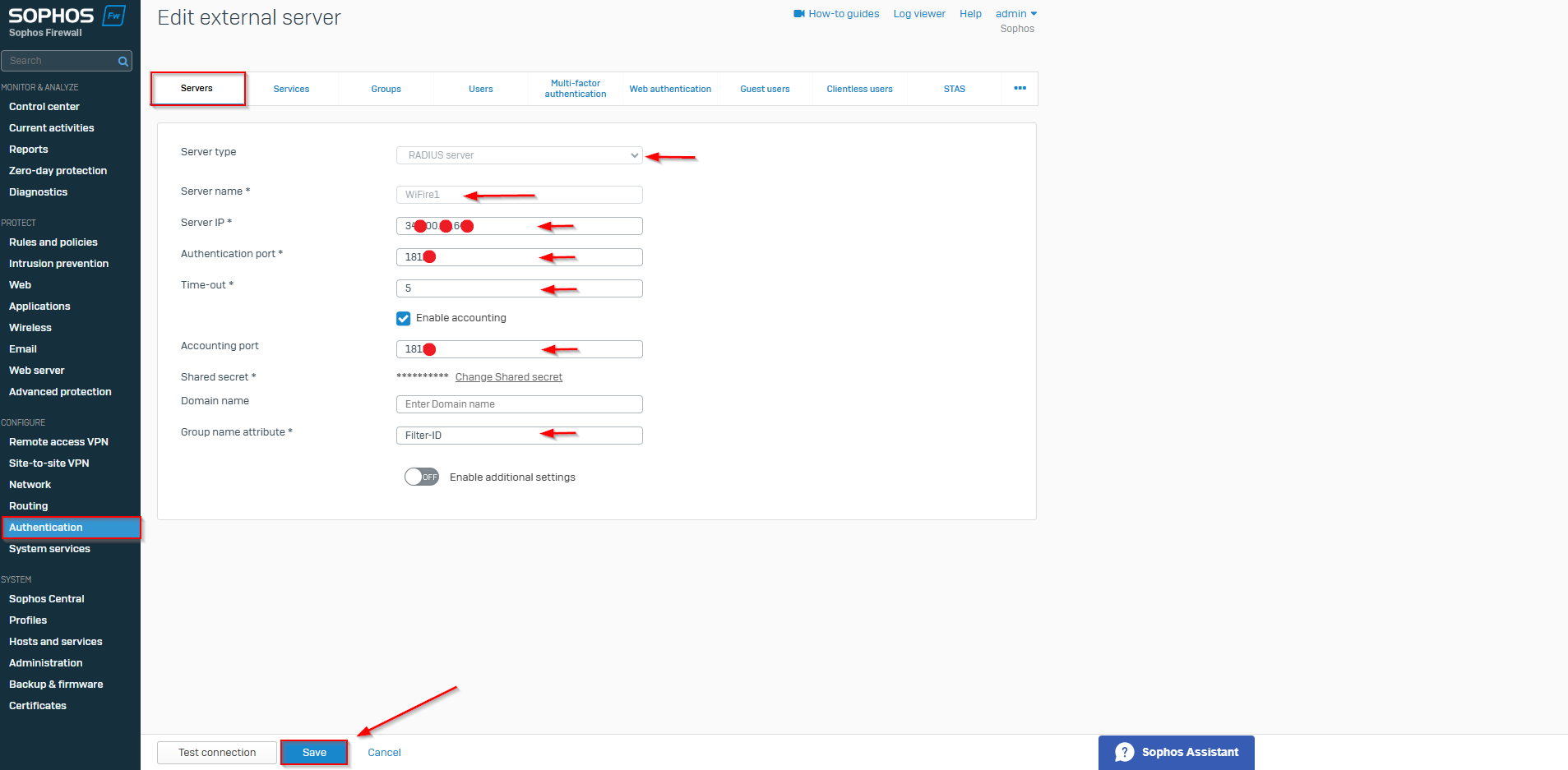

A continuación, haz clic en Add para agregar el servidor secundario.

Rellena los campos como se indica a continuación:

- Server type: Selecione RADIUS server

- Server name: WiFire2

- Server IP: <<Solicite a equipe WiFire>>

- Authentication port: <<Solicite a equipe WiFire>>

- Time-out: 5

- Enable accounting: Selecione esta opção

- Accounting port: <<Solicite a equipe WiFire>>

- Shared secret: <<Solicite a equipe WiFire>>

- Domain name: Deixe em branco

- Groupname attribute: Filter-ID

- Habilitar configurações adicionais: Mantenha em “OFF”

Clique em “Save”

Activa el servicio RADIUS del firewall Sophos

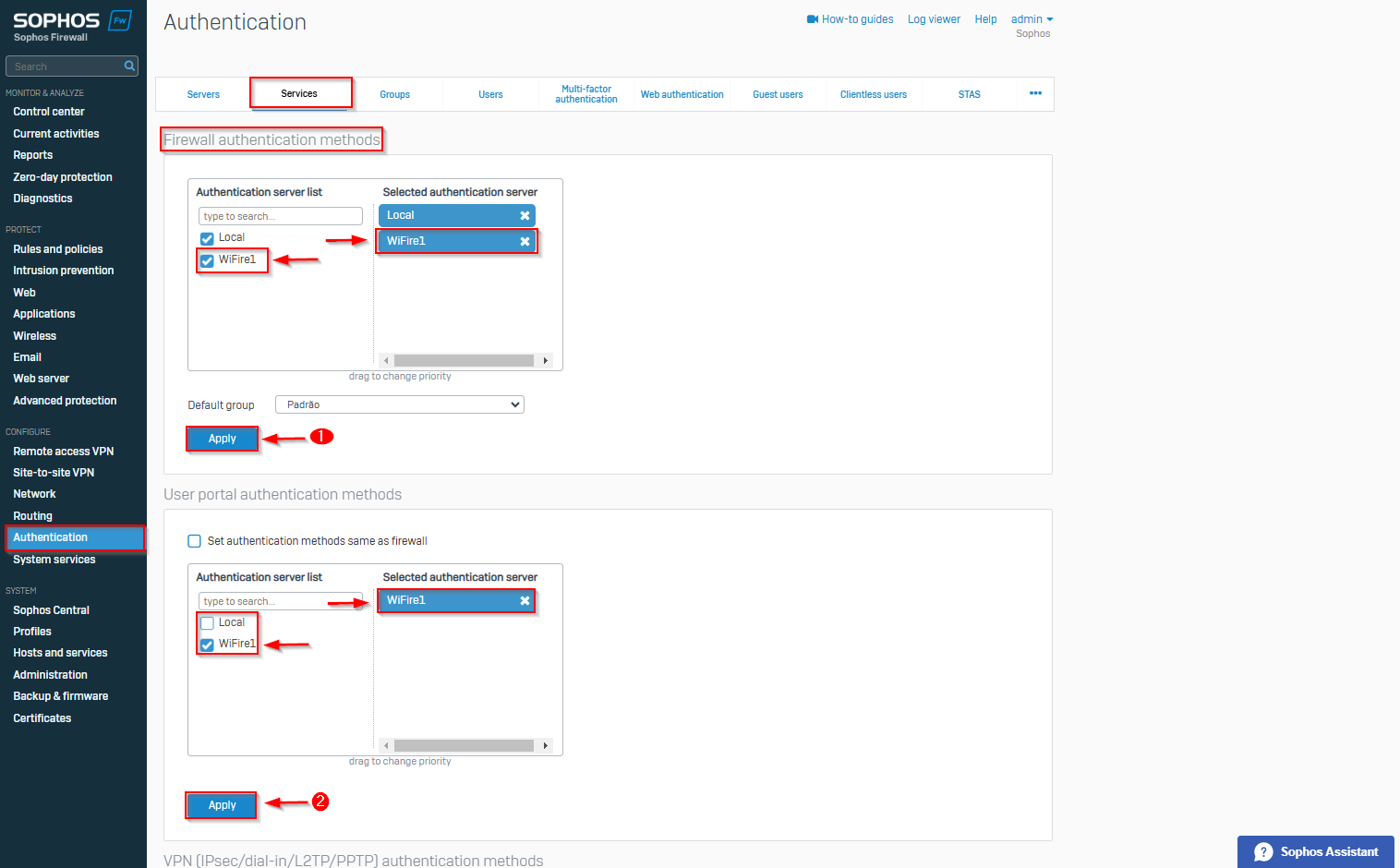

Paso 2: En el menú “Authentication”, haz clic en “Services”.

En “Firewall authentication methods”, habilita los servidores RADIUS y, a continuación, haz clic en “OK”.

Justo debajo, en la opción “User portal authentication methods”, deshabilita la opción “Local” y habilita los servidores RADIUS de WiFire.

Haz clic en “OK”.

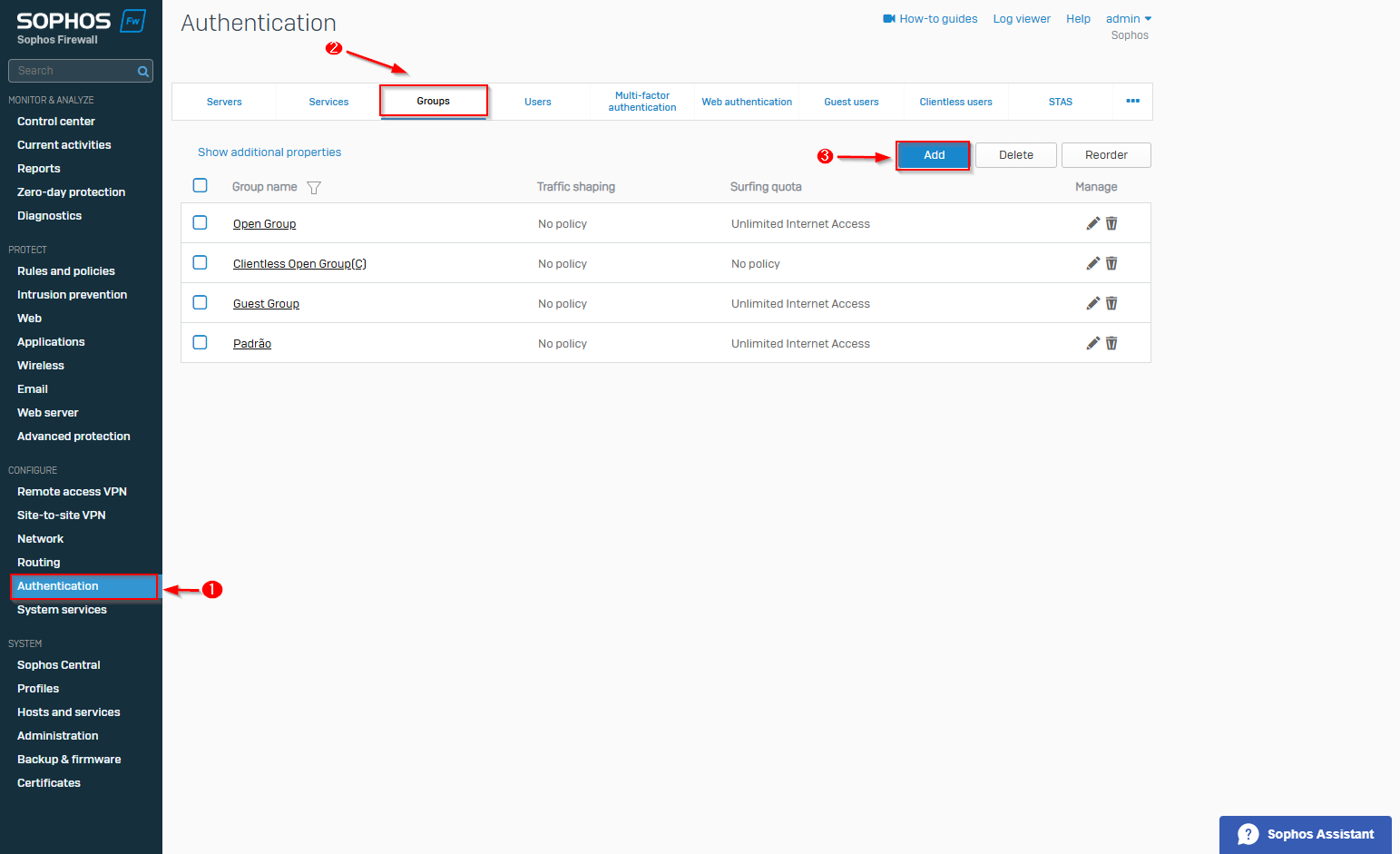

Paso 3: Para que SophosOS respete las reglas de perfiles

Las reglas de perfiles devueltas por el servidor RADIUS requieren la creación de grupos de usuarios con los mismos nombres de los perfiles de acceso configurados en el panel de WiFire.

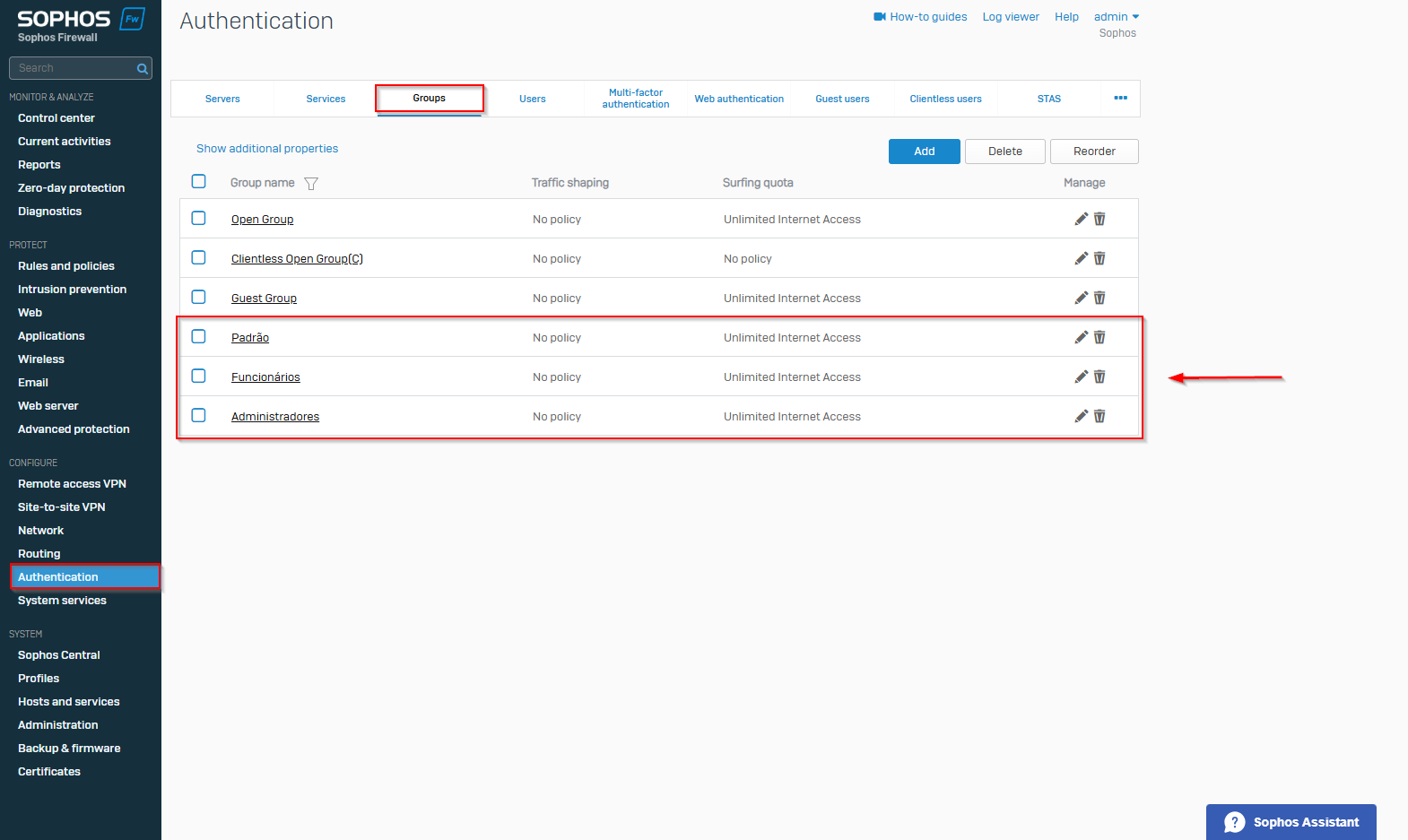

Accede al menú “Authentication” > “Groups”. Haz clic en “Add” y agrega 3 grupos con los siguientes nombres, o usa el nombre del perfil personalizado configurado en el panel de WiFire.

- Predeterminado

- Empleados

- Administradores

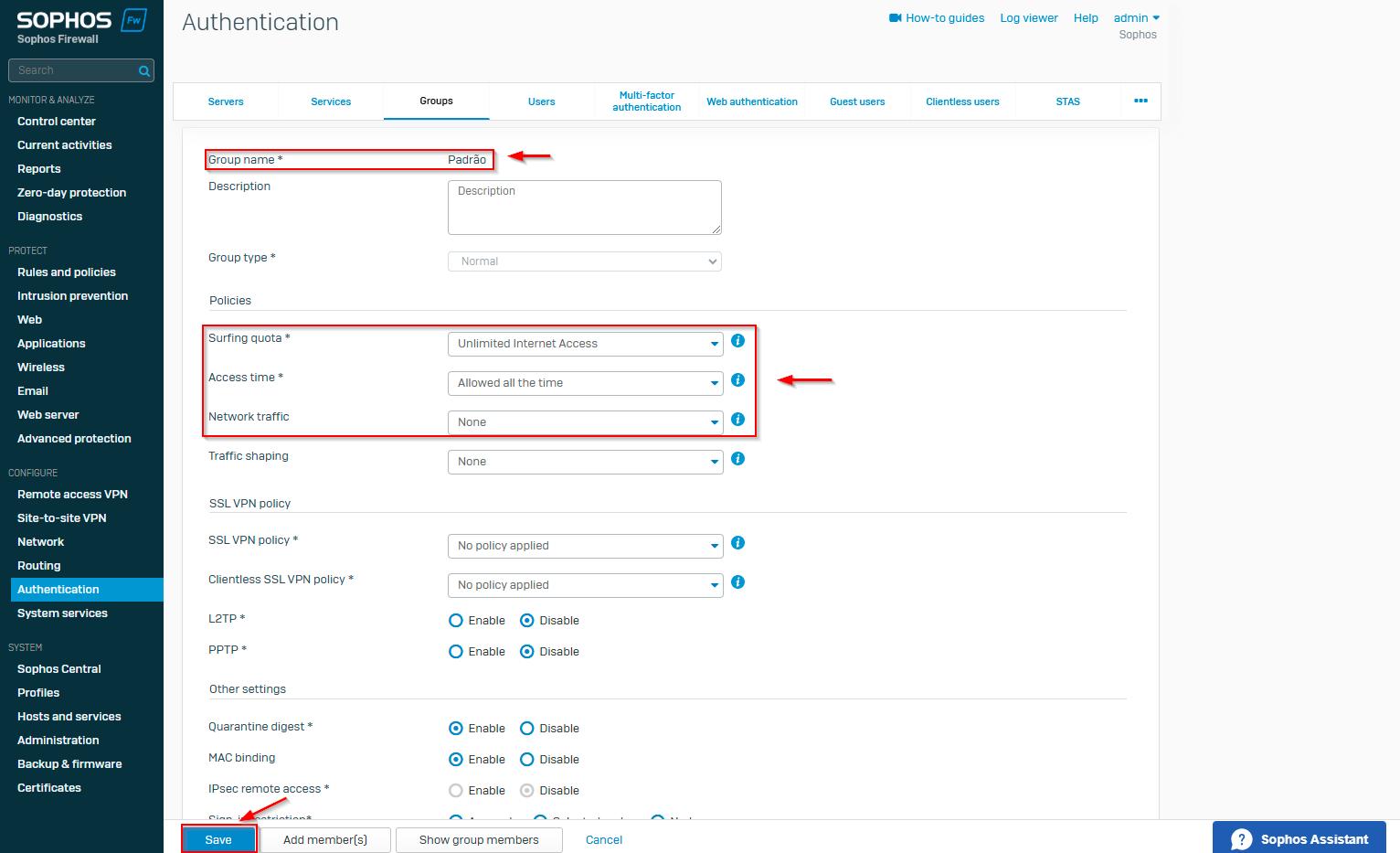

Aplique las configuraciones:

Nombre del grupo: Estándar

Tipo de grupo: Normal

Cuota de navegación: Acceso ilimitado a Internet

Horario de acceso: Permitido todo el tiempo

Tráfico de red: Ninguno

Mantenga todas las demás configuraciones en estándar, luego haga clic en “Guardar”.

Repita el proceso y cree un grupo para cada perfil de acceso.

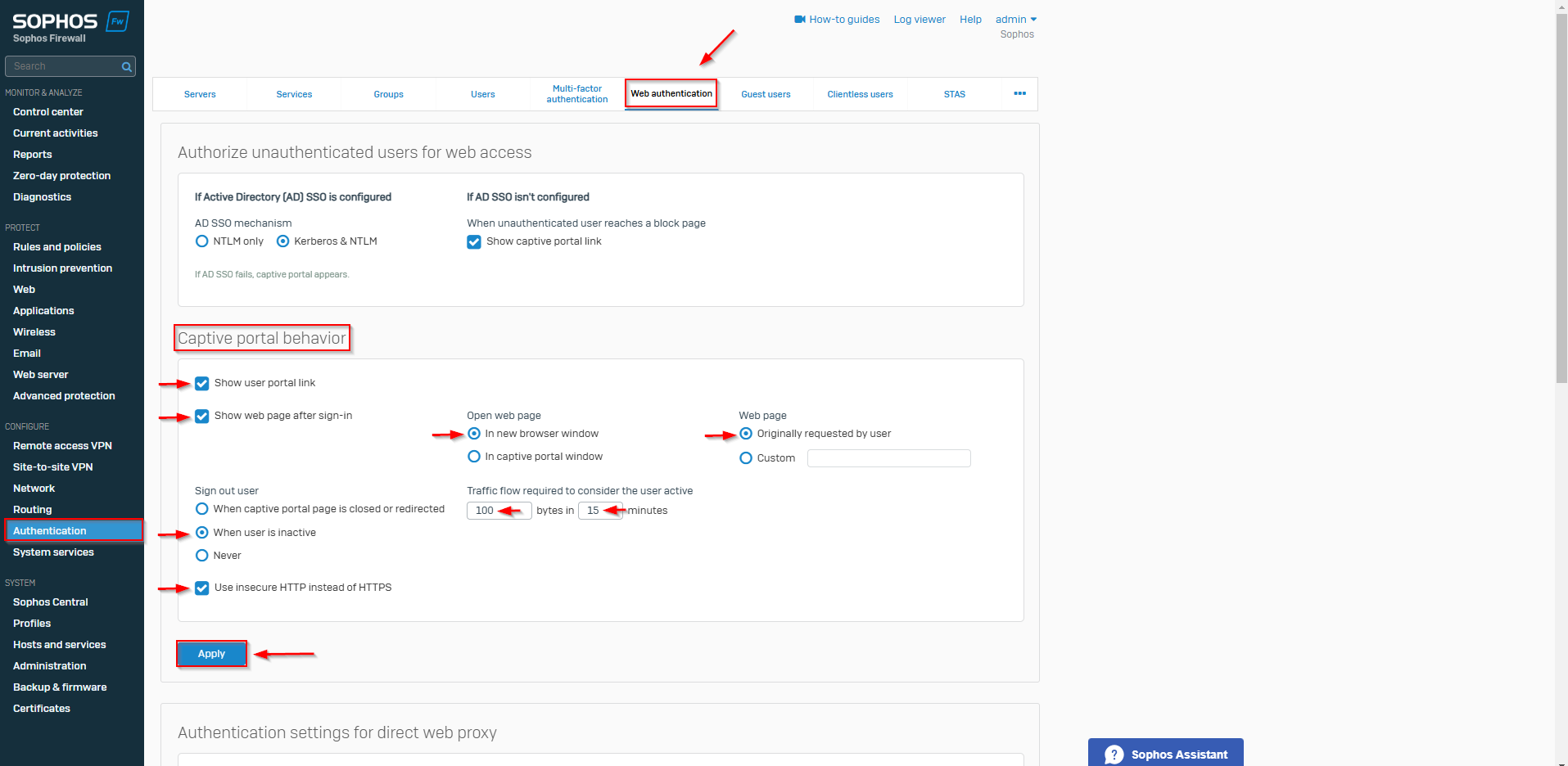

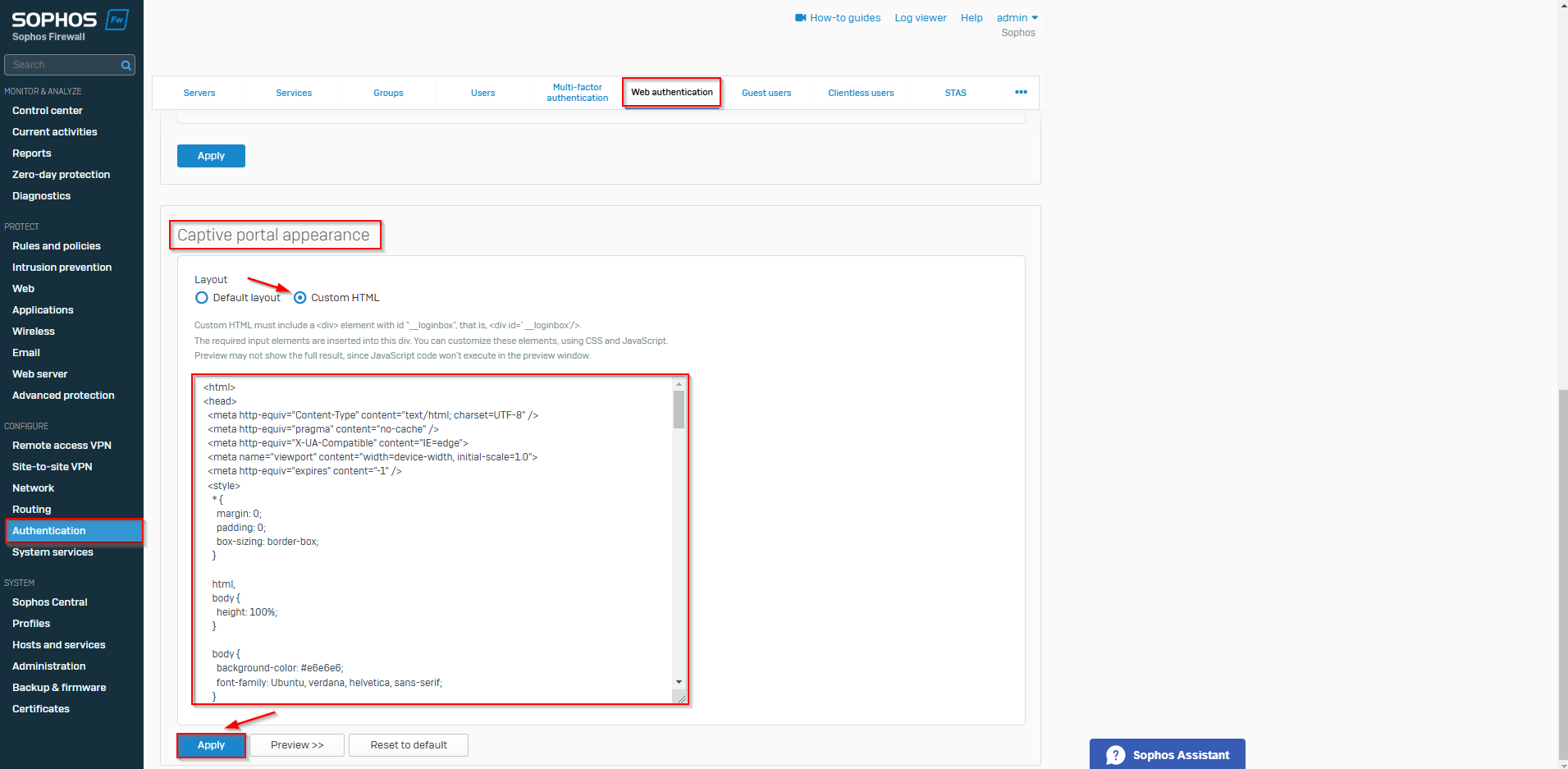

Configure a Web Authentication no firewall Sophos

Acceda al menú “Autenticación” > “Autenticación web” y complete los campos como se indica a continuación:

- Comportamiento del portal cautivo:

- Mostrar enlace al portal del usuario: Desmarque esta opción

- Mostrar página web después del inicio de sesión: Marque esta opción

- Abrir página web: Seleccione En la ventana del portal cautivo

- Página web: Seleccione La solicitada originalmente por el usuario

- Cerrar sesión del usuario: Seleccione Cuando el usuario esté inactivo

- Flujo de tráfico necesario para considerar al usuario activo: 100 bytes en 15 minutos

- Usar HTTP inseguro en lugar de HTTPS: Marque esta opción

Haga clic en Aplicar.

Diseño: Seleccione HTML personalizado

Ahora, pegue en el campo a continuación el contenido del archivo HTML <<proporcionado por el equipo de WiFire>>.

Activar el Portal Cautivo

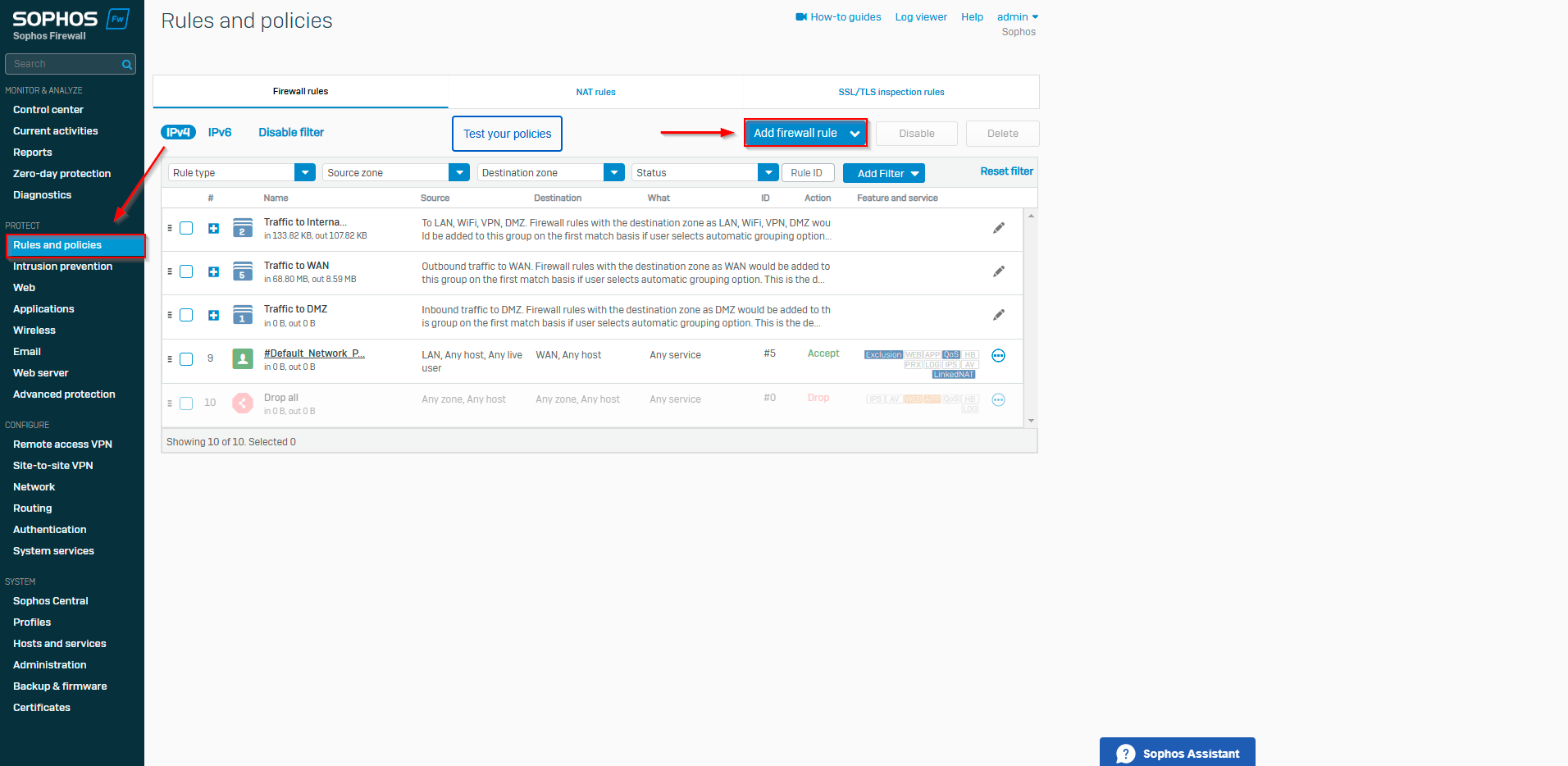

Acceda al menú “Reglas y Políticas”, haga clic para editar la “Política” que permite el tráfico de la red del portal cautivo hacia Internet.

O agregue una nueva regla, en caso de que aún no la haya configurado.

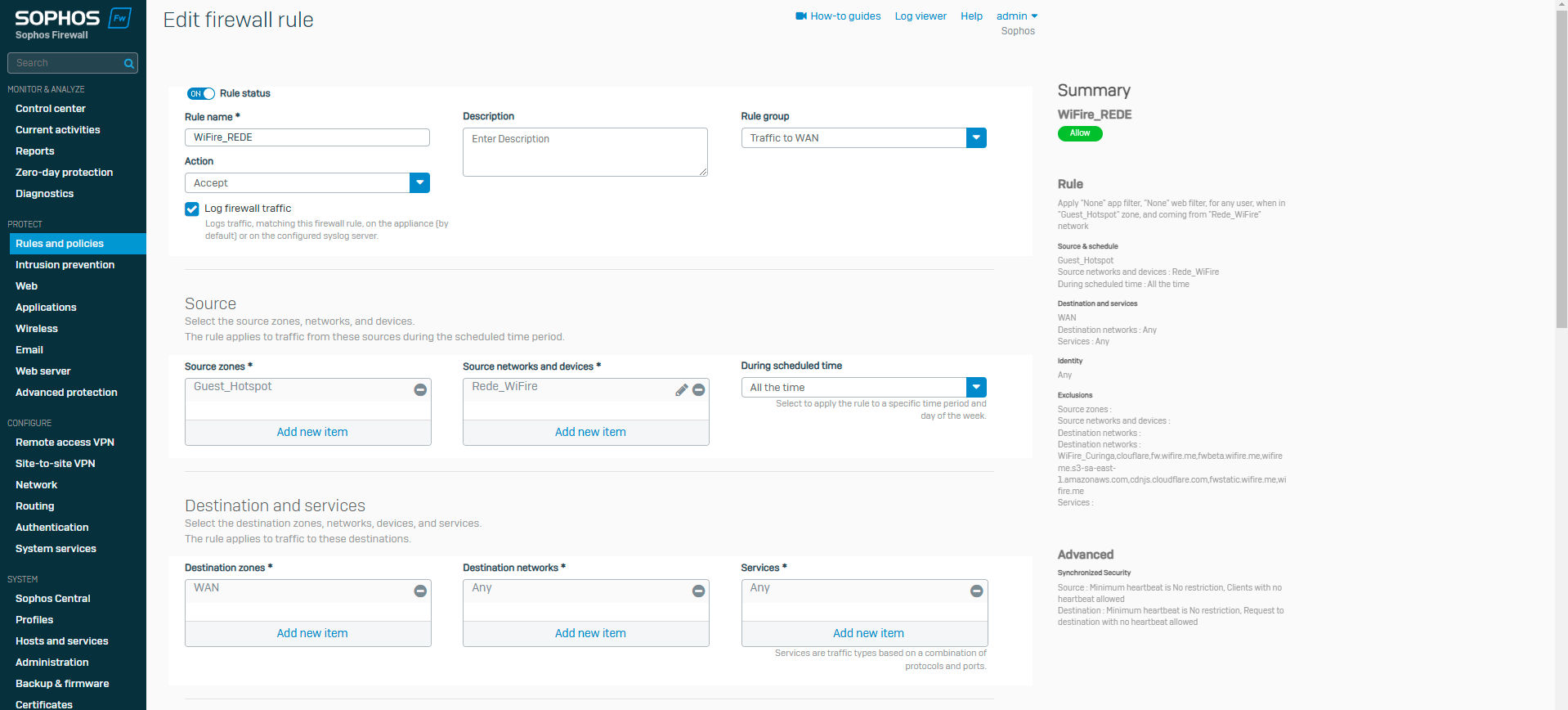

Aplique las configuraciones siguientes:

Estado de la regla: Activado

Nombre de la regla: Inserte la palabra “WiFire” en cualquier parte del texto del nombre de la regla

Grupo de reglas: Tráfico hacia WAN

Acción: Aceptar

Registrar tráfico del firewall: Marque esta opción

Origen – Sources

Zonas de origen: Seleccione la zona correspondiente a la interfaz del Portal Cautivo

Redes y dispositivos de origen: Seleccione la red correspondiente a la interfaz del Portal Cautivo

Destino y servicios

Zonas de destino: WAN

Redes de destino: Cualquiera

Servicios: HTTP – HTTPS – DNS o (Cualquiera)

Coincidir con usuarios conocidos: Seleccione esta opción

Usar autenticación web para usuarios desconocidos: Seleccione esta opción

Usuario o grupos: Seleccione los grupos de usuarios creados en el paso 2 (Predeterminado, Empleados, Administradores)

Un poco más abajo, en la opción “Add exclusion”, aplique las siguientes configuraciones:

Habilite solo la opción “Destination networks”

Destination networks: Haga clic en “Add new item” luego en “add” > “FQDN host” complete como a continuación

Nombre: WiFire

FQDN: *.wifire.me Haga clic en “Save”

Repita este paso para todos los dominios a continuación:

wifireme.s3-sa-east-1.amazonaws.com

api.chatchamp.io

cdnjs.cloudflare.com

Si desea habilitar redes sociales como opción de autenticación, habilite los siguientes dominios:

*.facebook.com

*.facebook.net

*.fbcdn.net

*.akamaihd.net

*.atdmt.com

*.fbsbx.com

*.doubleclick.net

#Linkedin

*.linkedin.com

*.licdn.com

*.akamaiedge.net

*.msedge.net

#Twitter X

*.twitter.com

*.twing.com

Mantenga todas las configuraciones por defecto y haga clic en “Save” al final de la página.

Libere las direcciones de WiFire en el firewall Sophos

Para el correcto funcionamiento del hotspot, es necesario liberar las mismas direcciones incluidas en la regla que editamos en el paso anterior.

Para ello, acceda al menú “Rules and policies” y haga clic para agregar una nueva “Policy” o haga clic para editar, si ya tiene una.

Aplique las siguientes configuraciones:

Rule status: ON

Rule name: Libera_WiFire

Rule group: Traffic to WAN

Action: Accept

Log firewall traffic: mantenga desmarcado.

Source

Source zones: Seleccione la zona donde está la interfaz del Captive

Source networks and devices: Seleccione la Network correspondiente a la interfaz del Captive

Destination and services

Destination zones: WAN

Destination networks:

fw.wifire.me

fwbeta.wifire.me

fwstatic.wifire.me

app.wifire.me

wifireme.s3-sa-east-1.amazonaws.com

api.chatchamp.io

cdnjs.cloudflare.com

Services: Any

Cuenten con el equipo WiFire

Al aplicar las configuraciones anteriores, el firewall está integrado con el hotspot WiFire. Cualquier duda o problema en el proceso, nuestro equipo está disponible en los canales de atención.

¿Quiere más eficiencia en la gestión de Wi-Fi?

Faça seu comentário